Sommaire : Premiere_ipynb

Sommaire : Premiere_ipynb

1.2 - Binaire d'un entier relatif ✔

1.3 - Nombres réels

1.4 - Expressions booléennes

1.5 - ASCII, ISO, Unicode

2.1 - p-uplets

2.2 - Tableau

2.3 - Dictionnaire

3.1 - CSV Indexation

3.2 - CSV Recherche

3.3 - CSV Tri

3.4 - CSV Fusion

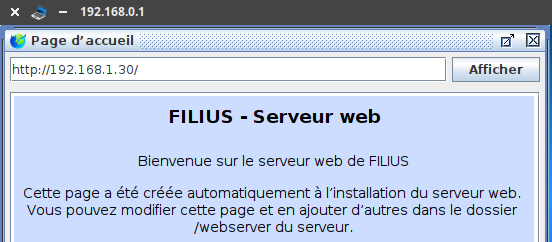

4.1 - IHM

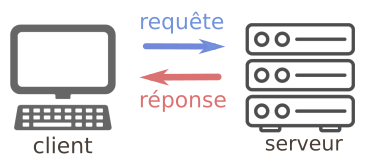

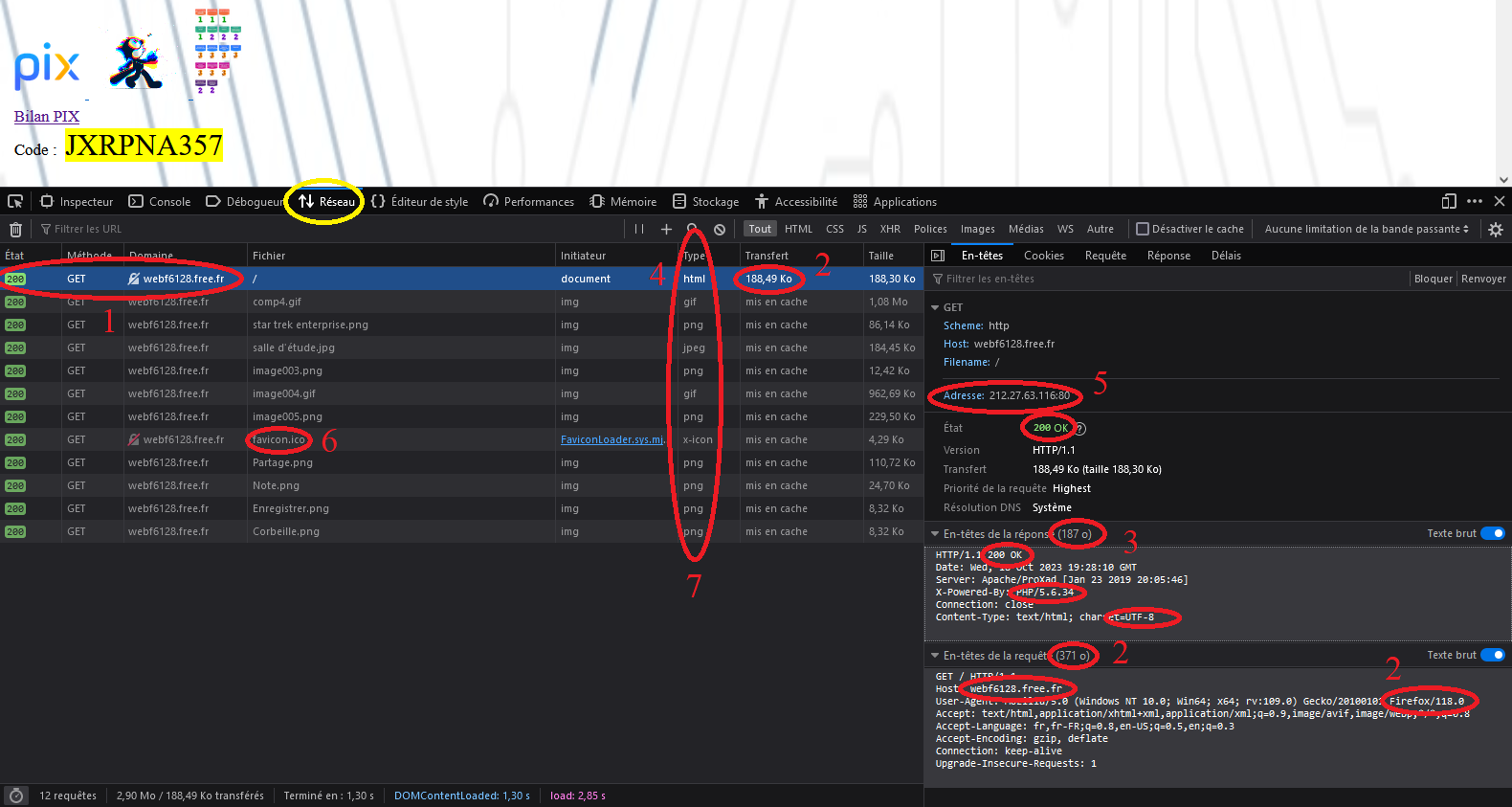

4.2 - Requêtes HTTP

4.3 - GET POST

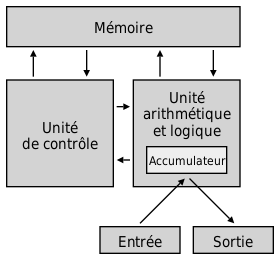

5.1 - Von Neumann

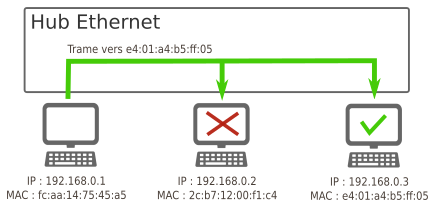

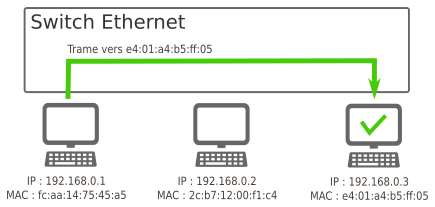

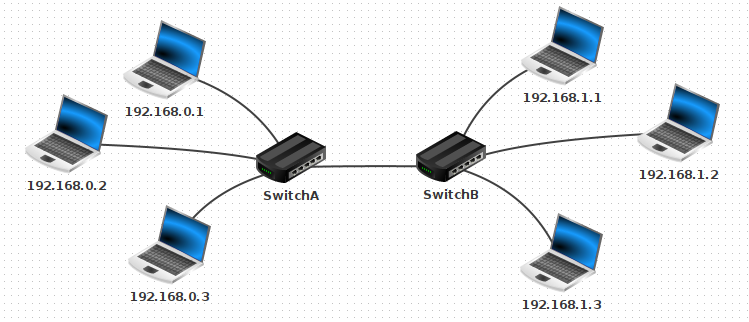

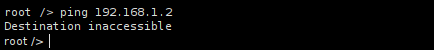

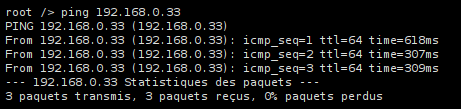

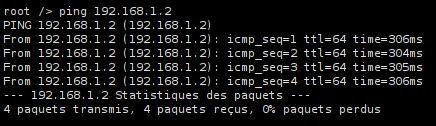

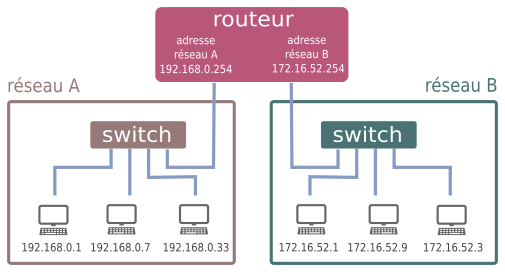

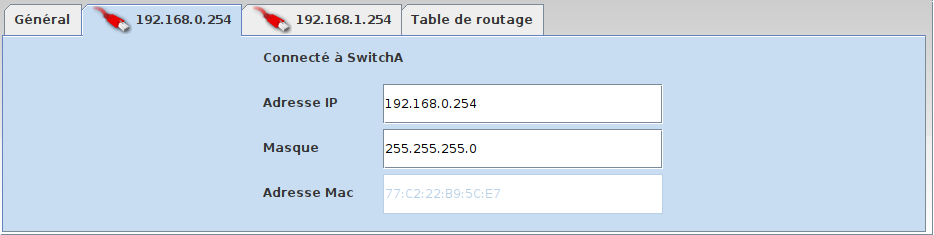

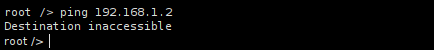

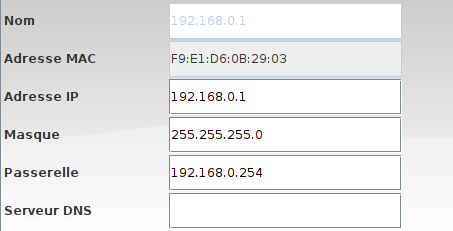

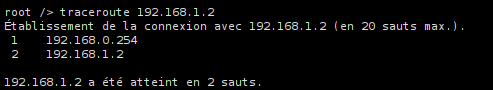

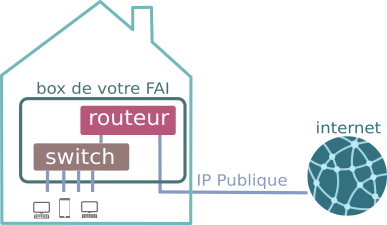

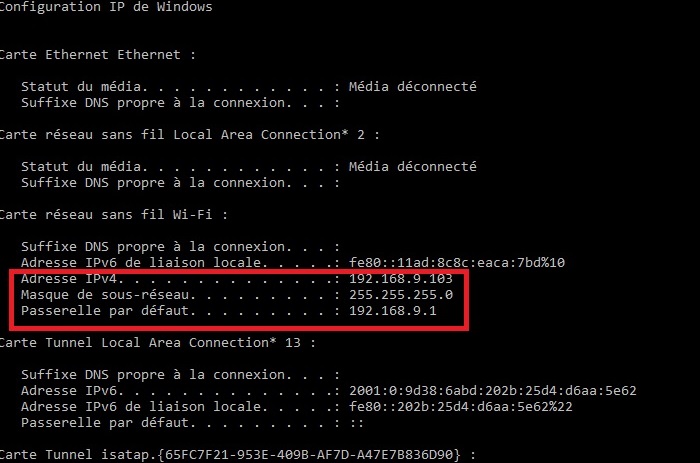

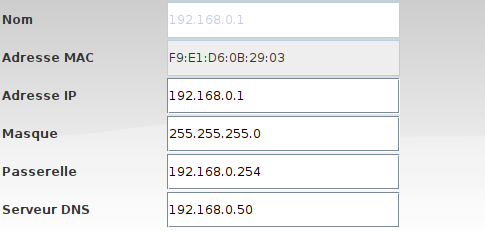

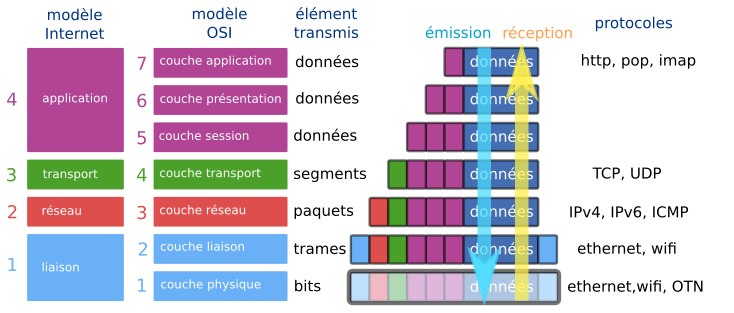

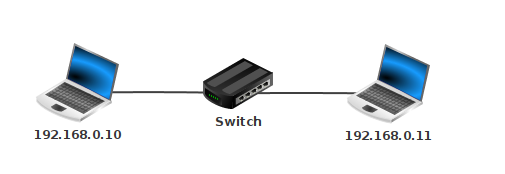

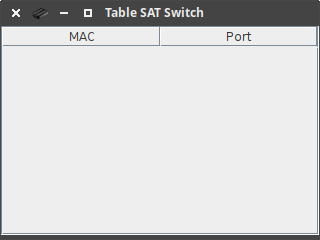

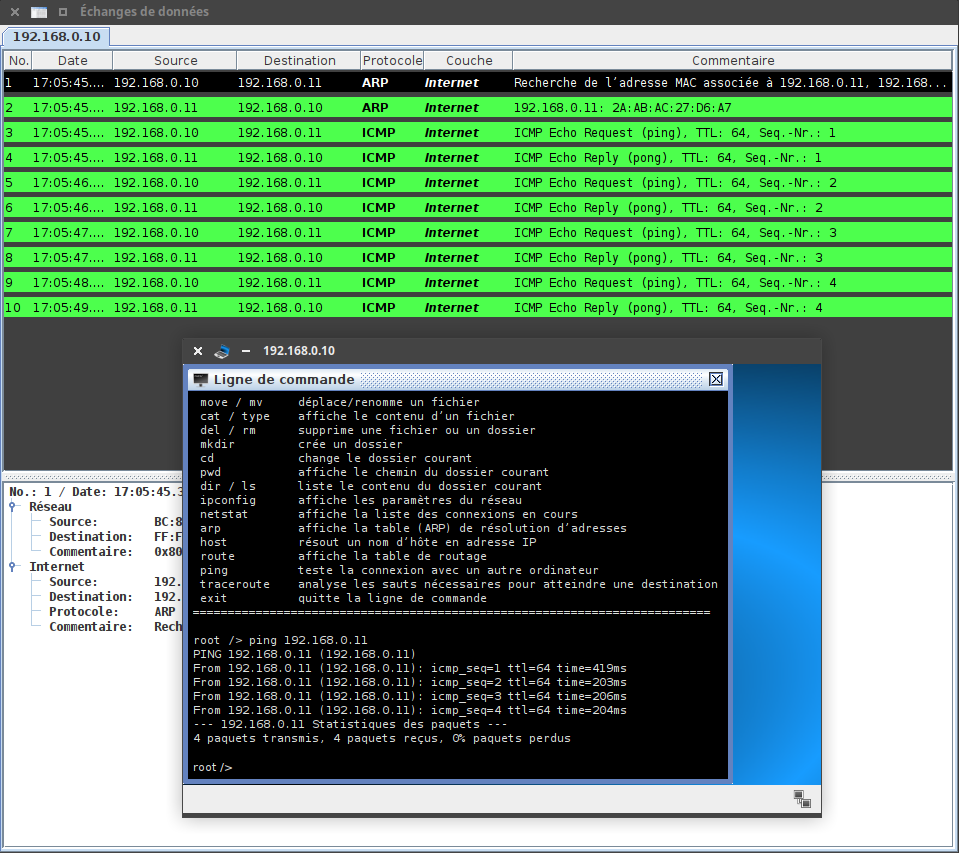

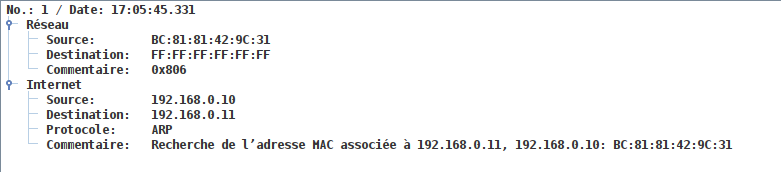

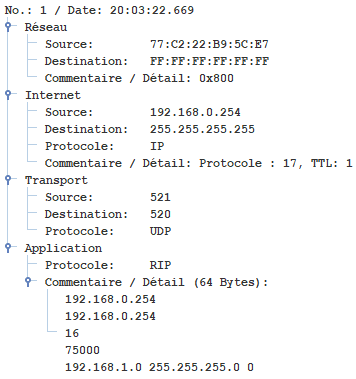

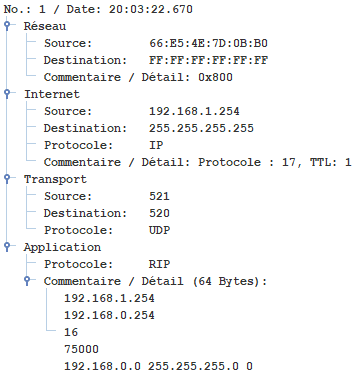

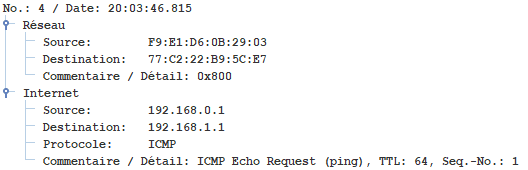

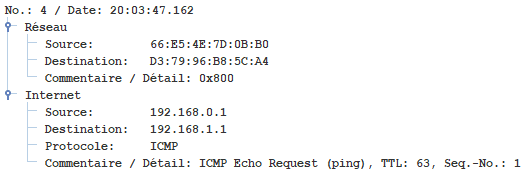

5.2 - Réseau 1

5.3 - Réseau 2

5.4 - OS

5.5 - Périphériques

6.0 - Elémentaires ✔

6.1 - Elémentaires (Correction) ✔

6.2 - Langages

6.3 - Spécification

6.4 - Mise au point de programmes

6.5 - Bibliothèques

7.1 - Parcours séquentiel

7.2 - Tri par insertion, par sélection

7.3 - k plus proches voisins

7.4 - Dichotomique tableau trié

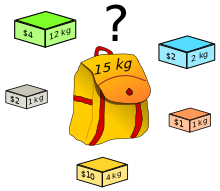

7.5 - Algorithmes gloutons

1.1 - Entier dans une base b ✔

Première NSI

Représentation des données: types et valeurs de base

Écriture d’un entier positif dans une base b ≥ 2.

Capacités attendues :

Passer de la représentation d’une base dans une autre;

-Évaluer le nombre de bits nécessaires à l’écriture en base 2 d’un entier, de la somme ou du produit de deux nombres entiers

Commentaires :

Les bases 2, 10 et 16 sont privilégiées.

Il s’agit de décrire les tailles courantes des entiers (8, 16, 32 ou 64 bits).

Il est possible d’évoquer la représentation des entiers de taille abitraire de Python.

1) Les bases

C’est l’usage d’une base qui permettra de répondre au mieux aux contraintes posées.

Au lieu de compter uniquement par unités, on compte "par paquets". La plus fréquente est la base décimale (10), mais on trouve également :

— la base sexagésimale (60), utilisée par les Sumériens et parfois au moyen âge en France,

— la base vicésimale (20), utilisée par les Mayas ou duodécimale (12),

— la quinaire (5), utilisée aussi par les Mayas,

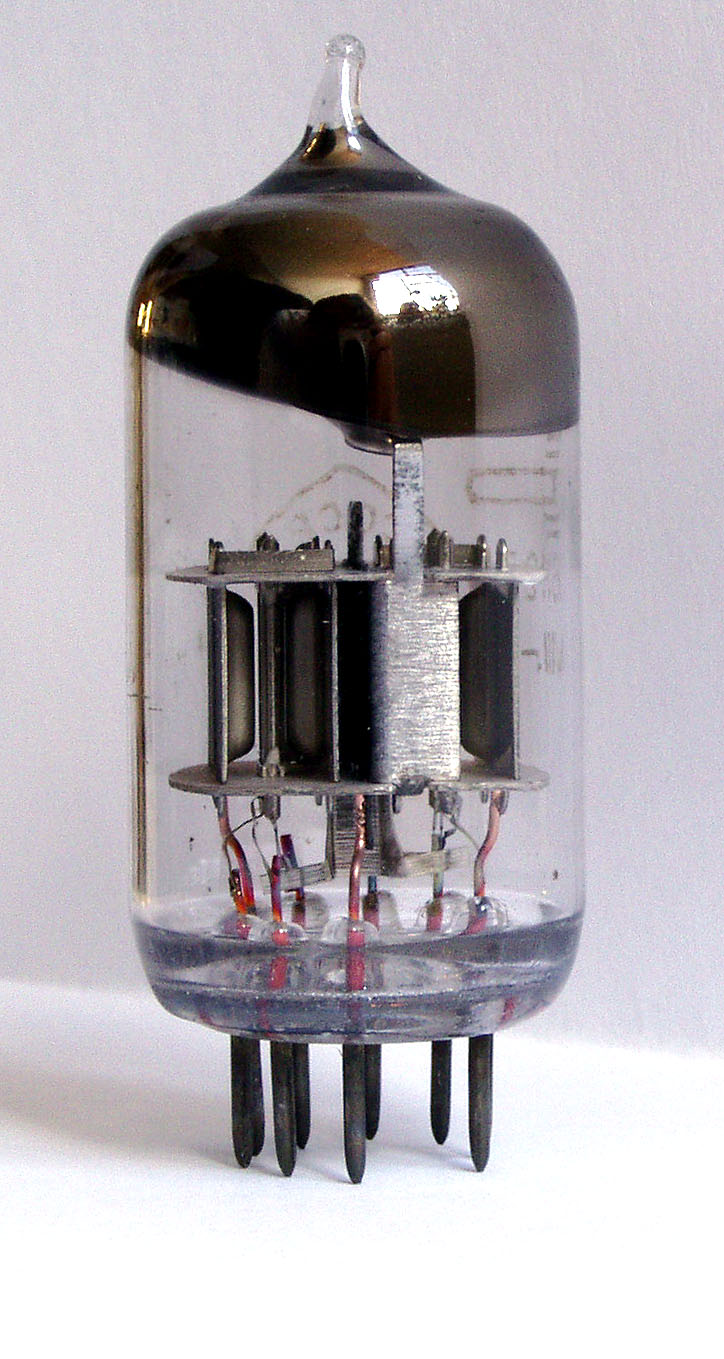

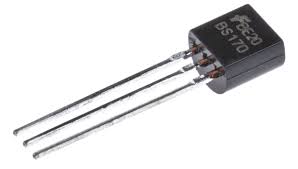

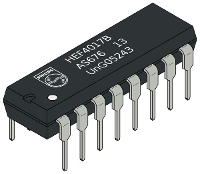

— et la binaire (2) utilisé en électronique numérique et informatique,

— la base 16 (système hexadécimal), en informatique, facilitant les conversions en base 2 en regroupant des chiffres binaires...

2) La notion de base

Une base de numération désigne la valeur dont les puissances successives interviennent dans l’écriture des nombres dans la numération positionnelle.

En base n , on a donc besoin de n chiffres (digits), de 0 à n − 1.

Par exemple :

-

en base 10, on a besoin de 10 chiffres, de 0 à 9,

-

en base 2, on a besoin de 2 chiffres de 0

-

Pour les bases supérieures à 10, il faut d’autres chiffres. On aurait pu inventer des symboles nouveaux. On convient plutôt d’utiliser les premières lettres de l’alphabet. Pour la base 16, on utilise les chiffres de 0 à 9 puis A (pour 10), B (pour 11), C (pour 12) ... , F (pour 15)

def generate_table(n):

print(" Décimal | Binaire | Hexadécimal")

for i in range(n):

decimal_format = i

binary_format = bin(i).replace("0b", "")

hexadecimal_format = hex(i).replace("0x", "").upper()

print(f" {decimal_format:>7} | {binary_format:>9} | {hexadecimal_format:>11}")

generate_table(16) Décimal | Binaire | Hexadécimal

0 | 0 | 0

1 | 1 | 1

2 | 10 | 2

3 | 11 | 3

4 | 100 | 4

5 | 101 | 5

6 | 110 | 6

7 | 111 | 7

8 | 1000 | 8

9 | 1001 | 9

10 | 1010 | A

11 | 1011 | B

12 | 1100 | C

13 | 1101 | D

14 | 1110 | E

15 | 1111 | F

def display_formats(decimal_number):

print("Décimal | Binaire | Hexadécimal")

binary_format = bin(decimal_number).replace("0b", "")

hexadecimal_format = hex(decimal_number).replace("0x", "").upper()

print(f"{decimal_number:7} | {binary_format:9} | {hexadecimal_format:11}")

display_formats(456)Décimal | Binaire | Hexadécimal

456 | 111001000 | 1C8

Exemples :

-

décomposition de 456 en base 10 :

$456_{10} = 4 \times 10^2 + 5 \times 10^1 + 6 \times 10^0$ -

décomposition de 100110011000 en base 2: $111001000_2\ = 1 \times 2^8 + 1 \times 2^7 + 1 \times 2^6 + 0 \times 2^5 + 0 \times 2^4 + 1 \times 2^3 + 0 \times 2^2 + 0 \times 2^1 + 0 \times 2^0 \ = 2^8 + 2^7 + 2^6 + 2^3 \ = 256 + 128 + 64 + 8 \ = 456_{10} $

-

décomposition de 1C8 en base Hexadécimale : $1C8_{16}\ = 1 \times 16^2 + C \times 16^1 + 8 \times 16^0 \ = 1 \times 16^2 + 12 \times 16^1 + 8 \times 16^0 \ = 256 + 192 + 8\ = 456_{10}$

Remarque :

Grâce à ces exemples, nous savons déjà passer de la base 2 ou 16 à la base 10.

Méthode pour décomposer un nombre en base 10 en la base 2

On procède par divisions successives par 2 des quotients, et on récupère les restes :

- On le divise par 2 et on note le reste de la division (c’est soit un 1 soit un 0).

- On refait la même chose avec le quotient précédent, et on met de nouveau le reste de coté.

- On réitère la division, et ce jusqu’à ce que le quotient est 0.

- Le nombre en binaire apparaît : le premier à placer est le dernier reste non nul.

- Ensuite, on remonte en plaçant les restes que l’on avait, en les plaçant à droite du reste précédent.

Exemple :

Conversion du nombre 456 en binaire : $$ 456 = 2 _ 228 + 0\ 228 = 2 _ 114 + 0\ 114 = 2 _ 57 + 0\ 57 = 2 _ 28 + 1\ 28 = 2 _ 14 + 0\ 14 = 2 _ 7 + 0\ 7 = 2 _ 3 + 1\ 3 = 2 _ 1 + 1\ 1 = 2 * 0 + 1\ $$ Le nombre 456 en binaire est : 111001000

donc $$456_{10} = 111001000_2$$

def afficher_division(n, diviseur):

quotient = n // diviseur

reste = n % diviseur

print(f"{n} = {diviseur} x {quotient} + {reste}")

return quotient, reste

n = 456

print(f"Conversion du nombre {n} en binaire :\n")

temp = n

binary_representation = []

while temp > 0:

temp, remainder = afficher_division(temp, 2)

binary_representation.append(remainder)

binary_number = "".join(map(str, binary_representation[::-1]))

print(f"Le nombre {n} en binaire est : {binary_number}")Conversion du nombre 456 en binaire : 456 = 2 x 228 + 0 228 = 2 x 114 + 0 114 = 2 x 57 + 0 57 = 2 x 28 + 1 28 = 2 x 14 + 0 14 = 2 x 7 + 0 7 = 2 x 3 + 1 3 = 2 x 1 + 1 1 = 2 x 0 + 1 Le nombre 456 en binaire est : 111001000

Méthode pour décomposer un nombre en base 10 en la base 16

On procède par divisions successives par 16 des quotients, et on récupère les restes :

- On le divise par 16 et on note le reste de la division (c’est un nombre de 0 soit un 15).

- On refait la même chose avec le quotient précédent, et on met de nouveau le reste de coté.

- On réitère la division, et ce jusqu’à ce que le quotient est 0.

- Le nombre en hexadécimal apparaît : le premier à placer est le dernier reste non nul.

- Ensuite, on remonte en plaçant les restes que l’on avait, en les plaçant à droite du reste précédent.

Exemple :

Conversion du nombre 456 en hexadécimal :

$456 = 16 _ 28 + 8$ et $8_{10} = 8_h$

$28 = 16 _ 1 + 12$ et $12_{10} = C_h$

$1 = 16 * 0 + 1$ et $1_{10} = 1_h$

Le nombre 456 en hexadécimal est : 1C8

donc $456_{10} = 1C8_h$

autre méthode (à réfléchir!):

$456_{10}$

$= 111001000_2$

$= 0001 \ 1100 \ 1000_2$

$= 1C8_h$

ou encore :

$456_{10}\

= 111001000_2\

= 1 \times 2^8 + 1 \times 2^7 + 1 \times 2^6 + 0 \times 2^5 + 0 \times 2^4 + 1 \times 2^3 + 0 \times 2^2 + 0 \times 2^1 + 0 \times 2^0 \

= (1 \times 2^0)2^8 + (1 \times 2^3 + 1 \times 2^2 + 0 \times 2^1 + 0 \times 2^0) 2^4 + 1 \times 2^3 + 0 \times 2^2 + 0 \times 2^1 + 0 \times 2^0 \

= (1 \times 2^0) (2^4)^2 + (1 \times 2^3 + 1 \times 2^2 + 0 \times 2^1 + 0 \times 2^0) 2^4 + 1 \times 2^3 + 0 \times 2^2 + 0 \times 2^1 + 0 \times 2^0 \

= (1 \times 2^0) 16^2 + (1 \times 2^3 + 1 \times 2^2 + 0 \times 2^1 + 0 \times 2^0) 16^1 + 1 \times 2^3 + 0 \times 2^2 + 0 \times 2^1 + 0 \times 2^0 \

= 1 \times 16^2 + 12 \times 16^1 + 8 \times 16^0\

= 1C8_h

$

def afficher_division(n, diviseur):

quotient = n // diviseur

reste = n % diviseur

print(f"{n} = {diviseur} x {quotient} + {reste}")

return quotient, reste

def convert_to_hexadecimal(n):

hex_values = '0123456789ABCDEF'

hex_representation = []

while n > 0:

n, remainder = afficher_division(n, 16)

hex_representation.append(hex_values[remainder])

return "".join(hex_representation[::-1])

n = 456

print(f"Conversion du nombre {n} en hexadécimal :\n")

hex_number = convert_to_hexadecimal(n)

print(f"Le nombre {n} en hexadécimal est : {hex_number}")Conversion du nombre 456 en hexadécimal : 456 = 16 x 28 + 8 28 = 16 x 1 + 12 1 = 16 x 0 + 1 Le nombre 456 en hexadécimal est : 1C8

Remarque

Pour convertir un nombre de la base 10 à la base 2 avec Python, il y a la commande bin().

Pour convertir un nombre de la base 10 à la base 16 avec Python, il y a la commandehex().

Pour convertir un nombre de la base 2 ou 16 à la base 10 avec Python, il y a la commande int( ,2) ou int( ,16).

n = 456

binary_representation = bin(n)

print(f"Le nombre {n} en binaire est : {binary_representation}")

n = 456

hex_representation = hex(n)

print(f"Le nombre {n} en hexadécimal est : {hex_representation}")

binary_str = "111001000" # Exemple d'une chaîne binaire pour 456 en décimal

decimal_number = int(binary_str, 2)

print(f"Le nombre {binary_str} en binaire est égal à {decimal_number} en décimal.")

hex_str = "1C8" # Exemple d'une chaîne hexadécimale pour 456 en décimal

decimal_number = int(hex_str, 16)

print(f"Le nombre {hex_str} en hexadécimal est égal à {decimal_number} en décimal.")

Le nombre 456 en binaire est : 0b111001000 Le nombre 456 en hexadécimal est : 0x1c8 Le nombre 111001000 en binaire est égal à 456 en décimal. Le nombre 1C8 en hexadécimal est égal à 456 en décimal.

Exercices

EXERCICE 1

Ecrire les nombres binaires 1110, 10101, 1101 en base 10.

# Conversion en base 10

binary_numbers = ['1110', '10101', '1101']

decimal_representations = [int(b, 2) for b in binary_numbers]

list(zip(binary_numbers, decimal_representations))

EXERCICE 2

Ecrire les nombres décimaux suivant 124, 243, 10, 1058 en base 2, puis en base 16.

# Conversion en base 2 et 16

numbers = [124, 243, 10, 1058]

binary_representations = [bin(n).replace("0b", "") for n in numbers]

hex_representations = [hex(n).replace("0x", "").upper() for n in numbers]

list(zip(numbers, binary_representations, hex_representations))

EXERCICE 3

Faire les additions suivantes en base dix, puis en base 2 de 35 + 63 , 126 + 17 et enfin 2045 + 5307.

# Additions en base 10 et en base 2

pairs_to_add_ex3 = [(35, 63), (126, 17), (2045, 5307)]

decimal_sums_ex3 = [sum(pair) for pair in pairs_to_add_ex3]

binary_sums_ex3 = [bin(sum(pair)).replace("0b", "") for pair in pairs_to_add_ex3]

list(zip(pairs_to_add_ex3, decimal_sums_ex3, binary_sums_ex3))3) Nombre de bits nécessaires à l’écriture en base 2 d’un entier, de la somme ou du produit de deux nombres entiers

Nombre de bits nécessaire à l'écriture en binaire d'un entier naturel

Sur 8 bits le plus grand entier positif possible est 11111111 (soit 255) et le plus petit 00000000 (soit 0), on peut donc représenter $2^8$ entiers.

Sur n bits, il est possible de coder $2^n$ entiers.

Donc :

8 bits (1 octet), on peux coder $2^8 = 256$ entiers différents.

16 bits (2 octets), on peux coder $2^{16} = 65 535$ entiers différents.

32 bits (4 octets), on peux coder $2^{32} = 4 294 967 296$ entiers différents.

64 bits (8 octets), on peux coder $2^{64} =18 446 744 073 709 551 616$ entiers différents

Une question très fréquente est le nombre de bits nécessaire à l'écriture d'un entier.

Si k un entier naturel tel que $2^{n-1} ≤ k < 2^n$ et n est un entier, alors il faut au moins n bits pour écrire l'entier naturel k en binaire.

Preuve :

$k =a_{n-1} 2^{n-1} + ...+a_0 2^0$

$2^{n-2} + ...+2^0 = (2- 1)(2^{n-2} + ...+2^0) = (2^{n-1} + ...+2^1) - (2^{n-2} + ...+2^0) = 2^{n-1} - 1$

donc comme $2^{n-1} ≤ k$ alors $a_{n-1} = 1$ donc il faut au moins n bits.

Par exemple:

$2^4 ≤ 22 < 2^5$ donc il faut au moins 5 bits pour coder 22 en binaire.

Remarque :

$22_{10}=(10110)_2$

Nombre de bits nécessaire à l'écriture en binaire d'une somme de 2 entiers

Sur 4 bits le plus grand entier positif possible est 1111 (soit 15) et le plus petit 0 (soit 0).

Donc la plus grande somme possible est 30 soit en binaire $(11110)_2$ soit un bit de plus.

La somme de deux entiers naturels codés sur nn bits pourra être codée sur au plus n+1 bits.

Preuve :

$(2^n + ...+2^0)+(2^n + ...+2^0) = 2(2^n + ...+2^0) = 2^{n+1} + ...+2^1$

Nombre de bits nécessaire à l'écriture en binaire d'un produit de 2 entiers

Sur 4 bits le plus grand entier positif possible est 1111 (soit 15) et le plus petit 0 (soit 0).

Donc le plus grand produit possible est 15×15 = 225 soit en binaire $(11100001)_2$ donc sur 8 bits soit deux fois plus de bits.

Le produit de deux entiers naturels codés sur n bits avec n>1 pourra être codée au plus sur 2n bits.

Preuve :

$(2^n + ...+2^0)(2^n + ...+2^0) = ((2^n)^2 + ...+2^0) = 2^{2n} + ...+2^0$

Exercice 4 :

a) Si vous avez un entier codé sur 5 bits, combien d'entiers différents pouvez-vous coder avec ces 5 bits ?

b) Quel est le nombre minimum de bits nécessaires pour coder l'entier 40 en binaire ?

c) Si vous avez deux entiers, chacun codé sur 7 bits, quel est le nombre maximum de bits nécessaire pour coder leur somme ?

d )Si vous multipliez deux entiers, chacun codé sur 3 bits, quel est le nombre de bits du produit ?

1.2 - Binaire d'un entier relatif ✔

Représentation des données : types et valeurs de base

Représentation binaire d’un entier relatif.

Capacités attendues :

-Utiliser le complément à 2.

1 ) Une première représentation intuitive mais insatisfaisante : le binaire signé

Une idée simple pour représenter les entiers relatifs est d’utiliser le bit de poids fort (le plus à gauche) pour représenter le signe de l’entier : 0 pour un entier positif et 1 pour un entier négatif.et d’utiliser les autres bits pour représenter la valeur absolue de l’entier.

En procédant ainsi, si on code les entiers naturels sur 4 bits (pour simplifier), alors comme :$(010)_2=2$

- le binaire 0010 correspondant à l’entier 2 car le bit de poids fort est 0 donc il s’agit d’un entier positif;

- le binaire 1010 correspondant à l’entier (−2) car le bit de poids fort est 1 donc il s’agit d’un entier négatif.

donc on aurait : $(0010)_2 = 2_{10}$ et $(1010)_2 = -2_{10}$

\begin{array}{c c c c c} & & \color{red}1 & & \ & 0 & 0 & 1 & 0 \

- & 1 & 0 & 1 & 0 \ \hline & 1 & 1 & 1 & 0 \ \end{array}

mais $(0010)_2 + (1010)_2 = (1110)_2 = -6_{10}$ et $(0010)_2 + (1010)_2 = 2_{10} + -2_{10} = 0_{10}$

or $-6_{10}$ ≠ $0_{10}$

donc ce n’est donc pas une méthode satisfaisante car il faudrait alors redéfinir l’algorithme de l’addition.

La solution la plus commune pour contourner ces problèmes est d’utiliser l’encodage dit par complément à 2.

2) La représentation choisie : le complément à 2

Considérons que l’on code nos entiers sur n=4 bits (on peut généraliser tout ce qui sera vu). On ne s’intéresse ici qu’à la représentation des entiers négatifs.

Exemple : Représentation du nombre $(−5)_{10}$ par la méthode du complément à 2

Étape 1 : On passe d’abord en positif : $5_{10}$

Étape 2 : On représente 5 sur 4 bits : $0101_2$

Étape 3 : On inverse tous les bits (les 1 deviennent 0 et réciproquement) : $1010_2$

Étape 4 : On ajoute 1 au nombre obtenu (sans tenir compte de la retenue finale) : $1010_2 + 0001_2 = 1011_2$

\begin{array}{c c c c c} \color{red}1& \color{red}1 & \color{red}1 & \color{red}1 & \ & 0 & 1 & 0 & 1 \

- & 1 & 0 & 1 & 1 \ \hline \color{blue}1 & 0 & 0 & 0 & 0 \ \end{array}

et donc $0101_2 + 1011_2 = 0000_2$ sans tenir compte de la retenue finale car nous sommes sur 4 bits.

Et dans l'autre sens ?

Connaissant une représentation en complément à 2, il est bien sûr possible de déterminer de quel entier il s’agit.

Exemple : Quel entier est représenté par $1011_2$ en complément à 2 (sur 4 bits) ?

Étape 1 : On inverse tous les bits : $0100_2$

Étape 2 : On ajoute 1 au résultat : $0100_2 + 0001_2 = 0101_2$

Étape 3 : On décode l’entier positif obtenu : $0101_2 = 0×2^3 + 1×2^2 + 0×2^1 + 1×2^0 =5_{10}$

Étape 4 : On passe en négatif : $(−5)_{10}$

Conclusion : Donc $1011_2$ est la représentation en complément à 2 de l’entier $(−5)_{10}$ sur n=4 bits.

def int_from_signed_bin(binary_str):

"""Récupère un entier signé à partir d'une chaîne binaire."""

if binary_str[0] == "1": # Si le bit de signe est 1, le nombre est négatif

# Complément à deux pour obtenir la valeur absolue

n = -int(''.join('1' if b == '0' else '0' for b in binary_str), 2) - 1

else:

n = int(binary_str, 2)

return n

def display_signed_binaries(n):

"""Affiche toutes les représentations binaires sur n bits et leurs valeurs entières signées correspondantes."""

for i in range(2**n): # 2^n valeurs possibles pour n bits

binary_str = format(i, f'0{n}b') # Convertit en binaire avec zéro-padding

print(f"{binary_str} en binaire = {int_from_signed_bin(binary_str)} ")

# Test pour n=4

display_signed_binaries(4)

0000 en binaire = 0 0001 en binaire = 1 0010 en binaire = 2 0011 en binaire = 3 0100 en binaire = 4 0101 en binaire = 5 0110 en binaire = 6 0111 en binaire = 7 1000 en binaire = -8 1001 en binaire = -7 1010 en binaire = -6 1011 en binaire = -5 1100 en binaire = -4 1101 en binaire = -3 1110 en binaire = -2 1111 en binaire = -1

def int_to_twos_complement(val, n):

"""Convertit un entier relatif en complément à 2 de taille n."""

if val < 0:

val = (1 << n) + val

format_string = '{:0' + str(n) + 'b}'

return format_string.format(val)

def binary_addition(bin1, bin2, n):

"""Additionne deux nombres binaires de même longueur."""

bin1 = bin1.zfill(n)

bin2 = bin2.zfill(n)

carry = 0

result = ''

for i in range(n - 1, -1, -1):

bit_sum = carry + int(bin1[i]) + int(bin2[i])

result = str(bit_sum % 2) + result

carry = bit_sum // 2

# Ignore le dépassement hors de la plage de la taille n

return result[-n:]

def twos_complement_to_int(bin_str):

"""Convertit un binaire en complément à 2 en entier relatif."""

if bin_str[0] == '1':

return int(bin_str, 2) - (1 << len(bin_str))

else:

return int(bin_str, 2)

# Test

n = 8

val1 = 5

val2 = -3

bin1 = int_to_twos_complement(val1, n)

bin2 = int_to_twos_complement(val2, n)

sum_bin = binary_addition(bin1, bin2, n)

print(f"{val1} en binaire (complément à 2) = {bin1}")

print(f"{val2} en binaire (complément à 2) = {bin2}")

print(f"Somme des deux binaires = {sum_bin}")

print(f"{sum_bin} en entier relatif = {twos_complement_to_int(sum_bin)}")

5 en binaire (complément à 2) = 00000101 -3 en binaire (complément à 2) = 11111101 Somme des deux binaires = 00000010 00000010 en entier relatif = 2

3) Plage de valeurs possibles

Si on code sur 4 bits, il est possible de représenter $2^4$ entiers.

Dans la méthode du complément à 2 :

- la moitié sont des entiers positifs (ceux commençant par 0) : de 0000 à 0111

- et l’autre moitié sont des entiers strictement négatifs (ceux commençant par un 1) : de 1000 à 1111.

On peut donc représenter ainsi les entiers positifs compris entre 0 et 7 et les entiers strictement négatifs compris entre −8 et −1.

C’est-à-dire tous les entiers relatifs compris entre −8 et 7.

Il y en a bien $2^4=16$.

De manière générale, si on dispose de n bits pour représenter des entiers en complément à 2, on peut en représenter $2^n$.

La moitié d’entre eux sont des entiers positifs, il y en a $2^{n−1}$, et l’autre moitié des entiers strictement négatifs il y en a aussi $2^{n−1}$.

Ainsi, on peut représenter tous les entiers positifs compris entre 0 et $2^{n−1}−1$ et tous les entiers strictement négatifs compris entre $−2^{n−1}$ et −1, c’est-à-dire tous les entiers relatifs compris entre $−2^{n−1}$ et $2^{n−1}−1$.

d'où la propriété :

4) Au fait, pourquoi dit-on complément à 2 ?

Lorsque l’on cherche à déterminer le codage de −5, on cherche en fait le nombre k tel que k + 5 = 0

\begin{array}{c c c c c} \color{red}1& \color{red}1 & \color{red}1 & \color{red}1 & \ & 0 & 1 & 0 & 1 \

- & 1 & 0 & 1 & 1 \ \hline \color{red}1 & \color{blue}0 & \color{blue}0 & \color{blue}0 & \color{blue}0\ \end{array}

En binaire, le calcul de 5+(−5) est 0101 + 1011 qui donne 10000 c’est-à-dire $2^4$.

Cela signifie que 1011 est le complément à $2^4$ de 0101.

On devrait donc dire de manière plus rigoureuse le complément à $2^4$

Il n'y a pas un problème ? Je croyais que 5 + (−5) devait faire 0 et non $2^4$. En fait, en binaire le résultat donne 10000 mais comme on a choisi de coder sur 4 bits, le bit 1 n’est pas pris en compte (puisque c’est le 5ème bit) et le résultat en machine est donc bien égal à 0000, c’est-à-dire 0.

5) Voici une explication plus rigoureuse.

Notons k un entier positif et b son écriture binaire.

Cherchons l’opposé de b, c'est-à-dire le nombre m tel que b + m = 0

Notons $\overline{b}$ le nombre binaire dans lequel on inverse tous les bits de b.

on dit que $\overline{b}$ est le complément à 1 de b.

On remarque alors qu’on a toujours b + $\overline{b}$ = 1111 puisque pour chaque bit on additionne un bit 1 et un bit 0.

Par exemple, 1011 + 0100 = 1111.

Si on ajoute 1 à ce nombre 1111, on obtient 0, car on a choisi de coder sur 4 bits, on ignore la dernière retenue.

On vient de montrer que b + $\overline{b}$ + 1 = 0 et donc a trouvé la représentation binaire de notre nombre m = $\overline{b}$ +1.

Ainsi, pour représenter un entier négatif, on part de sa valeur absolue, que l’on code en binaire, puis on inverse tous les bits et enfin on ajoute 1.

Exercices

Exercice 1 :

En utilisant le complément à 2, représentez -15 en binaire (représentation sur 8 bits).

Exercice 2 :

En utilisant le complément à 2, représentez sur 8 bits l'entier 4 puis représentez, toujours sur 8 bits, l'entier -5.

Additionnez ces 2 nombres (en utilisant les représentations binaires bien évidemment), vérifiez que vous obtenez bien -1.

Exercice 3 :

Quel est l'entier relatif codé en complément à 2 sur un octet par le code 11011010 ?

Exercice 4 :

Quelles sont les bornes inférieure et supérieure d'un entier relatif codé sur 16 bits ?

1.3 - Nombres réels

Représentation des données: types et valeurs de base

Représentation approximative des nombres réels : notion de nombre flottant

Capacités attendues :

Calculer sur quelques exemples la représentation de nombres réels : 0.1, 0.25 ou 1/3.

Commentaires :

0.2 + 0.1 n’est pas égal à 0.3.

Il faut éviter de tester l’égalité de deux flottants.

Aucune connaissance précise de la norme IEEE-754 n’est exigible.

1. Convertir un nombre binaire à virgule en décimal :

Exemples et Méthode :

$2.625_{10} = 2_10^0 + 6_10^{-1} + 2_10^{-2} + 5_10^{-3}$

$10.101_2 = 1_2^1 + 0_2^0 + 1_2^{-1} + 0_2^{-2} + 1*2^{-3}= 2 + 0 + 1/2^1 + 0 +1/2^3 = 2 + 0 + 0.5 +0 + 0.125 = 2.625_{10}$

def binary_to_decimal(binary_str):

# Séparation de la partie entière et fractionnaire

parts = binary_str.split('.')

integer_part = parts[0]

fractional_part = parts[1] if len(parts) > 1 else ""

# Conversion de la partie entière

decimal_integer = sum([int(bit) * (2 ** idx) for idx, bit in enumerate(integer_part[::-1])])

# Conversion de la partie fractionnaire

decimal_fractional = sum([int(bit) * (2 ** (-idx)) for idx, bit in enumerate(fractional_part, start=1)])

return decimal_integer + decimal_fractional

# Test

binary_str = input("Entrez un nombre binaire à virgule: ")

print(f"La représentation décimale de {binary_str} est: {binary_to_decimal(binary_str)}")

Entrez un nombre binaire à virgule: 10.101 La représentation décimale de 10.101 est: 2.625

def binary_to_decimal(binary_str):

# Séparation de la partie entière et fractionnaire

parts = binary_str.split('.')

integer_part = parts[0]

fractional_part = parts[1] if len(parts) > 1 else ""

# Conversion de la partie entière

decimal_integer = 0

print("Pour la partie entière:")

for idx, bit in enumerate(integer_part[::-1]):

value = int(bit) * (2 ** idx)

decimal_integer += value

print(f"{bit} × (2^ {idx}) = {value}")

print(f"La somme pour la partie entière est: {decimal_integer}\n")

# Conversion de la partie fractionnaire

decimal_fractional = 0

print("Pour la partie fractionnaire:")

for idx, bit in enumerate(fractional_part, start=1):

value = int(bit) * (2 ** (-idx))

decimal_fractional += value

print(f"{bit} × (2^ -{idx}) = {value}")

print(f"La somme pour la partie fractionnaire est: {decimal_fractional:}\n")

return decimal_integer + decimal_fractional

# Test

binary_str = input("Entrez un nombre binaire à virgule: ")

print(f"\nLa représentation décimale de {binary_str} est: {binary_to_decimal(binary_str)}")

Entrez un nombre binaire à virgule: 10.101 Pour la partie entière: 0 × (2^ 0) = 0 1 × (2^ 1) = 2 La somme pour la partie entière est: 2 Pour la partie fractionnaire: 1 × (2^ -1) = 0.5 0 × (2^ -2) = 0.0 1 × (2^ -3) = 0.125 La somme pour la partie fractionnaire est: 0.625 La représentation décimale de 10.101 est: 2.625

Exercice 1 : Conversion Binaire en Décimal

Convertir les nombres binaires suivants en décimal :

a) 101.11

b) 0.101

c) 1000.011

2. Conversion d'un nombre décimal à virgule en binaire

Voici les étapes pour convertir un nombre décimal à virgule en binaire :

Méthode :

Conversion de la partie entière:

- Divisez la partie entière du nombre décimal par 2.

- Notez le reste. Ce sera le bit le plus à droite (bit de poids le plus faible) du nombre binaire.

- Prenez le quotient de cette division et divisez-le à nouveau par 2.

- Notez le reste.

- Continuez cette procédure jusqu'à ce que le quotient soit égal à zéro.

Conversion de la partie fractionnaire:

- Multipliez la partie fractionnaire par 2.

- La partie entière du résultat est le bit suivant du nombre binaire (après la virgule).

- Ignorez la partie entière et gardez la partie fractionnaire.

- Multipliez à nouveau cette partie fractionnaire par 2.

- Continuez cette procédure jusqu'à ce que la partie fractionnaire devienne 0 ou jusqu'à ce que vous ayez suffisamment de bits pour obtenir la précision souhaitée.

Exemple :

Convertir $2.625_{10}$ en binaire.

Pour la partie entière $(2)$: $2÷2=12÷2=1$ avec un reste de $0$. C'est notre bit le plus à droite. $1÷2=01÷2=0$ avec un reste de $1$. C'est notre prochain bit. La partie entière en binaire est donc $10$.

Pour la partie fractionnaire $0.625$: $0.625×2=1.250.625×2=1.25$ => Premier bit après la virgule est $1$. On garde la partie fractionnaire 0.25. $0.25×2=0.50.25×2=0.5$ => Deuxième bit après la virgule est $0$. On garde la partie fractionnaire 0.5. $0.5×2=10.5×2=1$ => Troisième bit après la virgule est $1$. La partie fractionnaire est maintenant 0. La partie fractionnaire en binaire est donc $101$.

don $2.625_{10} = 10.101_2$.

from fractions import Fraction

def decimal_to_binary(n):

# Conversion de la partie entière

integer_part = int(n)

fractional_part = n - integer_part

# Convertir la partie entière en binaire

if integer_part == 0:

integer_binary = "0"

else:

integer_binary = bin(integer_part).split('b')[1]

print("Pour la partie entière " + str(integer_part) + ":")

temp = integer_part

while temp:

quotient = temp // 2

remainder = temp % 2

print(f"{temp}÷2 = {quotient} avec un reste de {remainder}.")

temp = quotient

print(f"La partie entière en binaire est donc {integer_binary}\n")

# Convertir la partie fractionnaire en fraction pour déterminer la répétition

fraction = Fraction(fractional_part).limit_denominator()

numerator = fraction.numerator

denominator = fraction.denominator

fractional_binary = ""

print(f"Pour la partie fractionnaire {fractional_part} :")

print(f"2*{fractional_part} = {2*fractional_part} ")

# Nous utiliserons cette liste pour stocker les numérateurs rencontrés

numerators = []

while numerator and numerator not in numerators:

numerators.append(numerator)

numerator *= 2

bit = numerator // denominator

print(f"{numerator/denominator} donc le bit après la virgule est {bit} , et on calcule 2*({numerator/denominator}-{bit}).")

fractional_binary += str(bit)

numerator %= denominator

# Si un numérateur est répété, alors il y a une répétition

if numerator:

idx_of_repeat = numerators.index(numerator)

non_repeating = fractional_binary[:idx_of_repeat]

repeating = fractional_binary[idx_of_repeat:]

fractional_binary = non_repeating + "[" + repeating + "]"

print(f"Répétition détectée : {repeating}")

print(f"La partie fractionnaire en binaire est donc {fractional_binary}.\n")

return integer_binary + "." + fractional_binary

# Test

number = float(input("Entrez un nombre décimal à virgule: "))

print()

print(f"\nLa représentation binaire de {number} est: {decimal_to_binary(number)}")

Entrez un nombre décimal à virgule: 2.625 Pour la partie entière 2: 2÷2 = 1 avec un reste de 0. 1÷2 = 0 avec un reste de 1. La partie entière en binaire est donc 10 Pour la partie fractionnaire 0.625 : 2*0.625 = 1.25 1.25 donc le bit après la virgule est 1 , et on calcule 2*(1.25-1). 0.5 donc le bit après la virgule est 0 , et on calcule 2*(0.5-0). 1.0 donc le bit après la virgule est 1 , et on calcule 2*(1.0-1). La partie fractionnaire en binaire est donc 101. La représentation binaire de 2.625 est: 10.101

Exercice 2 : Conversion Décimal à Binaire

Convertir les nombres décimaux suivants en binaire :

a) 5,75

b) 0,625

c) 8,375

d) 236,45

e) 0.1

f) 0.2

g) 0.3

f) 0.25

g) 1/3

réponse :

Remarques :

- Il est important de noter que certains nombres décimaux n'ont pas de représentation exacte en binaire, tout comme $1/3 = 0.[3]_{10}$ n'a pas de représentation exacte en base décimale. C'est le cas de $0.1_{10} = 0.0[0011]_2$.

- En programmation, en raison de l'imprécision (voir exemples ci-dessous), il est généralement déconseillé de vérifier l'égalité exacte de deux nombres flottants. À la place, les programmeurs vérifient souvent si la différence entre les deux est inférieure à un très petit nombre (parfois appelé "epsilon").

0.10.20.30.1+0.20.3-(0.1+0.2)3. La virgule flottante :

Imaginez que vous écriviez un très grand nombre, disons un milliard, comme 1,000,000,000.

C'est long, non ?

Au lieu de cela, on pourrait dire $1 x 10^9$.

Mais pourquoi flottante, pour les ordinateurs ?

Parce que la "virgule" (ou le "point" selon les régions) peut se "déplacer" (flotter) grâce à l'exposant.

Prenons un exemple : $123.45$ peut être écrit comme $1.2345 x 10^2$.

Comment les ordinateurs le voient :

Les ordinateurs décomposent ces nombres en trois parties:

- Signe : Le nombre est-il positif ou négatif?

- Exposant : Où est la virgule? (dans notre exemple, elle est déplacée de 2 places, donc $10^2$)

- Mantisse : Les chiffres du nombre (dans notre exemple, c'est 1.2345)

Pourquoi c'est compliqué : Les ordinateurs utilisent des bits pour représenter ces parties, et parfois ils doivent arrondir car ils n'ont pas assez de bits pour être précis. Sur un ordinateur 0.1 + 0.2 n'est pas exactement égal à 0.3.

Ceci n'est qu'une introduction de base à la virgule flottante. La compréhension complète du sujet nécessiterait une étude approfondie, en particulier des aspects mathématiques et des détails spécifiques de la norme IEEE 754.

1.4 - Expressions booléennes

Représentation des données: types et valeurs de base

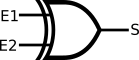

Valeurs booléennes: 0, 1. Opérateurs booléens: and, or, not.

Expressions booléennes

Compétences attendues :

Dresser la table d’une expression booléenne

Commentaires :

Le ou exclusif (xor) est évoqué.

Quelques applications directes comme l’addition binaire sont présentées.

L’attention des élèves est attirée sur le caractère séquentiel de certains opérateurs booléens.

1. Valeurs booléennes

En informatique et en logique, une valeur booléenne peut prendre deux valeurs possibles :

- 0 : généralement interprété comme faux

- 1 : généralement interprété comme vrai

2. Opérateurs booléens

Il y a trois opérateurs booléens principaux : and, or, et not.

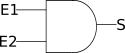

a. AND

L'opérateur and retourne 1 si les deux opérandes sont 1. Sinon, il retourne 0.

| A | B | A and B |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 0 |

| 1 | 0 | 0 |

| 1 | 1 | 1 |

b. OR

L'opérateur or retourne 1 si au moins un des opérandes est 1. Sinon, il retourne 0.

| A | B | A or B |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 1 |

c. NOT

L'opérateur not inverse la valeur booléenne.

| A | not A |

|---|---|

| 0 | 1 |

| 1 | 0 |

d. XOR (OU exclusif)

L'opérateur xor retourne 1 si exactement un des opérandes est 1. Si les deux opérandes sont identiques, il retourne 0.

| A | B | A xor B |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 0 |

3. Expressions booléennes

Une expression booléenne est une combinaison de valeurs booléennes et d'opérateurs.

Exercice : Table de vérité de A and (B or C)

Complétez la table de vérité ci-dessous :

| A | B | C | B or C | A and (B or C) |

|---|---|---|---|---|

| 0 | 0 | 0 | ||

| 0 | 0 | 1 | ||

| 0 | 1 | 0 | ||

| 0 | 1 | 1 | ||

| 1 | 0 | 0 | ||

| 1 | 0 | 1 | ||

| 1 | 1 | 0 | ||

| 1 | 1 | 1 |

Solution : Table de vérité de A and (B or C)

| A | B | C | B or C | A and (B or C) |

|---|---|---|---|---|

| 0 | 0 | 0 | 0 | 0 |

| 0 | 0 | 1 | 1 | 0 |

| 0 | 1 | 0 | 1 | 0 |

| 0 | 1 | 1 | 1 | 0 |

| 1 | 0 | 0 | 0 | 0 |

| 1 | 0 | 1 | 1 | 1 |

| 1 | 1 | 0 | 1 | 1 |

| 1 | 1 | 1 | 1 | 1 |

print("A", "B", "C", "A and (B or C)", sep="\t")

print("-" * 5 * 8) # Pour ajouter une ligne de séparation (5 colonnes * 8 caractères par colonne)

for A in [False, True]:

for B in [False, True]:

for C in [False, True]:

print(int(A), int(B), int(C), int(A and (B or C)), sep="\t")A B C A and (B or C) ---------------------------------------- 0 0 0 0 0 0 1 0 0 1 0 0 0 1 1 0 1 0 0 0 1 0 1 1 1 1 0 1 1 1 1 1

print("A", "B", "C", "A and B", "A and C", "(A and B) or (A and C)", sep="\t")

print("-" * 7 * 8) # Pour ajouter une ligne de séparation (7 colonnes * 8 caractères par colonne)

for A in [False, True]:

for B in [False, True]:

for C in [False, True]:

print(int(A), int(B), int(C), int(A and B), int(A and C), int((A and B) or (A and C)), sep="\t")

A B C A and B A and C (A and B) or (A and C) -------------------------------------------------------- 0 0 0 0 0 0 0 0 1 0 0 0 0 1 0 0 0 0 0 1 1 0 0 0 1 0 0 0 0 0 1 0 1 0 1 1 1 1 0 1 0 1 1 1 1 1 1 1

Conclusion :

A and (B or C) = (A and B) or (A and C)

Les autres identitées booléennes peuvent se démontrer de la même façon, ou sinon avec des tables de vérités.

Identités Booléennes :

- Commutativité:

- A and B = B and A

- A or B = B or A

- Lois du neutre :

- A and False = False

- A or True = True

- Idempotence :

- A and A = A

- A or A = A

- Double négation :

- not (not A) = A

- Distribution :

- A and (B or C) = (A and B) or (A and C)

- A or (B and C) = (A or B) and (A or C)

- Associativité :

- A and (B and C) = (A and B) and C

- A or (B or C) = (A or B) or C

4. Commentaires :

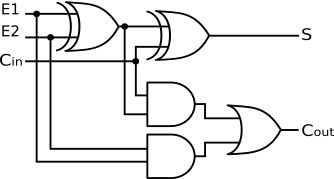

Applications directes comme l’addition binaire :

L'addition binaire est un exemple où les opérateurs booléens sont directement appliqués. Lors de l'addition de deux bits A et B avec une retenue entrante Rin :

-

le bit résultant de l'addition des deux bits d'entrée et de la retenue entrante. S=A xor B xor RinS=A xor B xor Rin

-

la retenue sortante (Rout) :Elle est générée si deux des trois entrées (A, B et Rin) ou plus sont égales à 1. Rout=(A and B) or (Rin and (A xor B))

Caractère séquentiel de certains opérateurs booléens :

Certains opérateurs, comme and et or, sont souvent évalués de manière séquentielle. Par exemple, en programmation, si le premier opérande de and est faux, le second n'est souvent même pas évalué car le résultat global sera de toute façon faux. De même, pour or, si le premier opérande est vrai, le résultat global est vrai sans même évaluer le second opérande. C'est ce qu'on appelle l'évaluation "court-circuit".

Exercices

Exercice 1: Tables de Vérité

Établissez les tables de vérité pour les opérations suivantes :

a. A and B

b. A or B

c. not A

Correction :

a. A and B :

| A | B | A and B |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 0 |

| 1 | 0 | 0 |

| 1 | 1 | 1 |

b. A or B :

| A | B | A or B |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 1 |

c. not A :

| A | not A |

|---|---|

| 0 | 1 |

| 1 | 0 |

Exercice 2: Analyse d'Expressions

Determinez si les expressions booléennes suivantes sont toujours vraies, toujours fausses, ou dépendent des valeurs de A et B :

a. A or not A

b. A and not A

c. A or (A and B)

Correction :

a. A or not A: Toujours vrai

b. A and not A: Toujours faux

c. A or (A and B): Équivalent à A, donc dépend de la valeur de A.

Exercice 3: Expressions Combinées

Évaluez les expressions booléennes suivantes pour toutes les combinaisons possibles de A, B, et C :

a. (A and B) or C

b. A and (B or C)

c. not A and (B or not C)

Correction :

a. (A and B) or C :

| A | B | C | A and B | (A and B) or C |

|---|---|---|---|---|

| 0 | 0 | 0 | 0 | 0 |

| 0 | 0 | 1 | 0 | 1 |

| 0 | 1 | 0 | 0 | 0 |

| 0 | 1 | 1 | 0 | 1 |

| 1 | 0 | 0 | 0 | 0 |

| 1 | 0 | 1 | 0 | 1 |

| 1 | 1 | 0 | 1 | 1 |

| 1 | 1 | 1 | 1 | 1 |

b. A and (B or C) :

| A | B | C | B or C | A and (B or C) |

|---|---|---|---|---|

| 0 | 0 | 0 | 0 | 0 |

| 0 | 0 | 1 | 1 | 0 |

| 0 | 1 | 0 | 1 | 0 |

| 0 | 1 | 1 | 1 | 0 |

| 1 | 0 | 0 | 0 | 0 |

| 1 | 0 | 1 | 1 | 1 |

| 1 | 1 | 0 | 1 | 1 |

| 1 | 1 | 1 | 1 | 1 |

c. not A and (B or not C) :

| A | B | C | not A | not C | B or not C | not A and (B or not C) |

|---|---|---|---|---|---|---|

| 0 | 0 | 0 | 1 | 1 | 1 | 1 |

| 0 | 0 | 1 | 1 | 0 | 0 | 0 |

| 0 | 1 | 0 | 1 | 1 | 1 | 1 |

| 0 | 1 | 1 | 1 | 0 | 1 | 1 |

| 1 | 0 | 0 | 0 | 1 | 1 | 0 |

| 1 | 0 | 1 | 0 | 0 | 0 | 0 |

| 1 | 1 | 0 | 0 | 1 | 1 | 0 |

| 1 | 1 | 1 | 0 | 0 | 1 | 0 |

1.5 - ASCII, ISO, Unicode

Représentation des données: types et valeurs de base

Représentation d’un texte en machine.

Exemples des encodages ASCII, ISO-8859-1,Unicode

Compétences attendues :

Identifier l’intérêt des différentssystèmes d’encodage.

Convertir un fichier texte dans différents formats d’encodage.

Commentaires :

Aucune connaissance précise desnormes d’encodage n’est exigible.

Un ordinateur ne comprend que des nombres, et donc, pour traiter du texte, il doit le convertir en nombres. C'est là qu'interviennent les systèmes d'encodage.

Exemples des encodages:

1. ASCII (American Standard Code for Information Interchange):

- Utilise 7 bits pour représenter un caractère.

- Peut représenter 128 caractères différents (0 à 127).

- Se limite principalement aux lettres, chiffres et symboles couramment utilisés en anglais.

# Ce programme affiche les 128 caractères ASCII et leurs valeurs numériques correspondantes.

def afficher_ascii():

for i in range(128):

print(f"{i:3} - {chr(i)}")

afficher_ascii() 0 - �

1 -

2 -

3 -

4 -

5 -

6 -

7 -

8 -

9 -

10 -

11 -

12 -

13 -

14 -

15 -

16 -

17 -

18 -

19 -

20 -

21 -

22 -

23 -

24 -

25 -

26 -

27 -

28 -

29 -

30 -

31 -

32 -

33 - !

34 - "

35 - #

36 - $

37 - %

38 - &

39 - '

40 - (

41 - )

42 - *

43 - +

44 - ,

45 - -

46 - .

47 - /

48 - 0

49 - 1

50 - 2

51 - 3

52 - 4

53 - 5

54 - 6

55 - 7

56 - 8

57 - 9

58 - :

59 - ;

60 - <

61 - =

62 - >

63 - ?

64 - @

65 - A

66 - B

67 - C

68 - D

69 - E

70 - F

71 - G

72 - H

73 - I

74 - J

75 - K

76 - L

77 - M

78 - N

79 - O

80 - P

81 - Q

82 - R

83 - S

84 - T

85 - U

86 - V

87 - W

88 - X

89 - Y

90 - Z

91 - [

92 - \

93 - ]

94 - ^

95 - _

96 - `

97 - a

98 - b

99 - c

100 - d

101 - e

102 - f

103 - g

104 - h

105 - i

106 - j

107 - k

108 - l

109 - m

110 - n

111 - o

112 - p

113 - q

114 - r

115 - s

116 - t

117 - u

118 - v

119 - w

120 - x

121 - y

122 - z

123 - {

124 - |

125 - }

126 - ~

127 -

2. ISO-8859-1 (aussi appelé Latin-1):

- Extension de l'ASCII.

- Utilise 8 bits pour représenter un caractère.

- Peut représenter 256 caractères différents.

- Conçu pour couvrir la majorité des langues occidentales.

#Ce programme affiche les 256 caractères de l'encodage Latin-1 et leurs valeurs numériques correspondantes.

# Notez que les premiers 128 caractères seront les mêmes qu'ASCII.

def afficher_latin1():

for i in range(256):

print(f"{i:3} - {chr(i)}")

afficher_latin1() 0 - �

1 -

2 -

3 -

4 -

5 -

6 -

7 -

8 -

9 -

10 -

11 -

12 -

13 -

14 -

15 -

16 -

17 -

18 -

19 -

20 -

21 -

22 -

23 -

24 -

25 -

26 -

27 -

28 -

29 -

30 -

31 -

32 -

33 - !

34 - "

35 - #

36 - $

37 - %

38 - &

39 - '

40 - (

41 - )

42 - *

43 - +

44 - ,

45 - -

46 - .

47 - /

48 - 0

49 - 1

50 - 2

51 - 3

52 - 4

53 - 5

54 - 6

55 - 7

56 - 8

57 - 9

58 - :

59 - ;

60 - <

61 - =

62 - >

63 - ?

64 - @

65 - A

66 - B

67 - C

68 - D

69 - E

70 - F

71 - G

72 - H

73 - I

74 - J

75 - K

76 - L

77 - M

78 - N

79 - O

80 - P

81 - Q

82 - R

83 - S

84 - T

85 - U

86 - V

87 - W

88 - X

89 - Y

90 - Z

91 - [

92 - \

93 - ]

94 - ^

95 - _

96 - `

97 - a

98 - b

99 - c

100 - d

101 - e

102 - f

103 - g

104 - h

105 - i

106 - j

107 - k

108 - l

109 - m

110 - n

111 - o

112 - p

113 - q

114 - r

115 - s

116 - t

117 - u

118 - v

119 - w

120 - x

121 - y

122 - z

123 - {

124 - |

125 - }

126 - ~

127 -

128 -

129 -

130 -

131 -

132 -

133 -

134 -

135 -

136 -

137 -

138 -

139 -

140 -

141 -

142 -

143 -

144 -

145 -

146 -

147 -

148 -

149 -

150 -

151 -

152 -

153 -

154 -

155 -

156 -

157 -

158 -

159 -

160 -

161 - ¡

162 - ¢

163 - £

164 - ¤

165 - ¥

166 - ¦

167 - §

168 - ¨

169 - ©

170 - ª

171 - «

172 - ¬

173 -

174 - ®

175 - ¯

176 - °

177 - ±

178 - ²

179 - ³

180 - ´

181 - µ

182 - ¶

183 - ·

184 - ¸

185 - ¹

186 - º

187 - »

188 - ¼

189 - ½

190 - ¾

191 - ¿

192 - À

193 - Á

194 - Â

195 - Ã

196 - Ä

197 - Å

198 - Æ

199 - Ç

200 - È

201 - É

202 - Ê

203 - Ë

204 - Ì

205 - Í

206 - Î

207 - Ï

208 - Ð

209 - Ñ

210 - Ò

211 - Ó

212 - Ô

213 - Õ

214 - Ö

215 - ×

216 - Ø

217 - Ù

218 - Ú

219 - Û

220 - Ü

221 - Ý

222 - Þ

223 - ß

224 - à

225 - á

226 - â

227 - ã

228 - ä

229 - å

230 - æ

231 - ç

232 - è

233 - é

234 - ê

235 - ë

236 - ì

237 - í

238 - î

239 - ï

240 - ð

241 - ñ

242 - ò

243 - ó

244 - ô

245 - õ

246 - ö

247 - ÷

248 - ø

249 - ù

250 - ú

251 - û

252 - ü

253 - ý

254 - þ

255 - ÿ

3. Unicode:

- Conçu pour représenter presque tous les caractères de toutes les langues écrites dans le monde.

- UTF-8, UTF-16 et UTF-32 sont des méthodes courantes pour encoder des données en Unicode.

- UTF-8 est devenu la méthode d'encodage la plus populaire sur le web.

# Ce programme utilise UTF-8 pour afficher quelques caractères Unicode sélectionnés provenant de différents scripts :

# comme le cyrillique, le grec, le hiragana japonais et le chinois).

#Il affiche la valeur numérique de chaque caractère ainsi que le caractère lui-même.

def afficher_utf8():

exemples_unicode = ["\u00E9", "\u0420", "\u03B1", "\u304A", "\u4E00"]

for caractere in exemples_unicode:

print(f"{ord(caractere):5} - {caractere}")

afficher_utf8()233 - é 1056 - Р 945 - α 12362 - お 19968 - 一

4. Intérêt des différents systèmes d’encodage:

- ASCII est simple et suffisant pour les textes en anglais.

- ISO-8859-1 offre une plus grande variété de caractères pour les langues occidentales.

- Unicode est universel et peut représenter presque toutes les langues du monde.

5. Convertir un fichier texte dans différents formats d’encodage:

Des outils comme Notepad++ ou des commandes Unix comme iconv peuvent être utilisés pour convertir des fichiers d'un format d'encodage à un autre.

Notepad++: Si vous utilisez Notepad++:

- Ouvrez votre fichier avec Notepad++.

- Dans la barre de menu, cliquez sur "Encodage".

- Pour convertir, par exemple, en UTF-8, choisissez "Convertir en UTF-8".

- Enregistrez le fichier.

Commande iconv (Unix):

Si vous êtes sur un système Unix (comme Linux ou macOS), vous pouvez utiliser iconv pour convertir un fichier.

Pour convertir un fichier texte de ISO-8859-1 à UTF-8:

iconv -f ISO-8859-1 -t UTF-8 input.txt -o output.txt

Dans cet exemple:

-fspécifie l'encodage source.-tspécifie l'encodage cible.input.txtest le fichier source.output.txtest le fichier de sortie.

Python: Python offre une manière programmatique de convertir un encodage de fichier. Voici un exemple simple:

def convert_encoding(input_file, output_file, from_encoding, to_encoding):

with open(input_file, 'r', encoding=from_encoding) as source_file:

content = source_file.read()

with open(output_file, 'w', encoding=to_encoding) as target_file:

target_file.write(content)

convert_encoding('input.txt', 'output.txt', 'ISO-8859-1', 'UTF-8')2.1 - p-uplets

Représentation des données: types construits

p-uplets, p-uplets nommés

Compétence exigible : Écrire une fonction renvoyant un p-uplet de valeurs

1. Les ( p )-uplets

Définition

Un ( p )-uplet est une collection ordonnée de ( p ) éléments. C'est un concept généralisé des couples (2 éléments), triplets (3 éléments), etc.

mon_tuple = (1, "deux", 3.0, "quatre")

print(mon_tuple)

print(mon_tuple[1])(1, 'deux', 3.0, 'quatre') deux

Caractéristiques des ( p )-uplets

Les ( p )-uplets, ou simplement tuples en Python, possèdent plusieurs caractéristiques distinctives :

Ordonné :

L'ordre des éléments dans un ( p )-uplet est fixe. Cela signifie que les éléments ont une position déterminée qui ne change pas.

Immuabilité :

Une fois qu'un ( p )-uplet est défini, il ne peut pas être modifié.

Cela implique que :

- Les éléments ne peuvent pas être changés.

- Aucun élément ne peut être ajouté.

- Aucun élément ne peut être supprimé. Cette immuabilité est une différence fondamentale par rapport aux listes en Python, qui sont modifiables.

Exemples :

- Un triplet représentant les dimensions d'une boîte : (5cm, 10cm, 3cm)

dimensions_boite = (5, 10, 3) # en cm

longueur, largeur, hauteur = dimensions_boite

print(f"Volume boîte = {longueur*largeur*hauteur} cm3")Volume boîte = 150 cm3

- Distance dans un espace 2D :

La distance entre deux points $A(x_A, y_A)$ et $B(x_B, y_B)$ sur un plan dans un repère orthonormée est donnée par :

$\text{AB} = \sqrt{(x_B - x_A)^2 + (y_B - y_A)^2} $

import math

def distance_entre_points(A, B):

xA, yA = A

xB, yB = B

return math.sqrt((xB - xA)**2 + (yB - yA)**2)

point1 = (3, 5)

point2 = (6, 9)

print(f"Distance entre {point1} et {point2} = {distance_entre_points(point1, point2):.2f}")- Pile ou Face :

import random

def lancer_piece():

return "Pile" if random.randint(0, 1) == 0 else "Face"

# Simuler le lancer d'une pièce \( n \) fois

n = 20

resultats = tuple(lancer_piece() for _ in range(n))

print(f"Résultats : {resultats}")

# Calculer la fréquence de chaque résultat

frequences = {

"Pile": resultats.count("Pile") / n,

"Face": resultats.count("Face") / n

}

print(f"Fréquence de 'Pile' après {n} lancers : {frequences['Pile']:.2f}")

print(f"Fréquence de 'Face' après {n} lancers : {frequences['Face']:.2f}")- fonction renvoyant un p-uplet de valeurs

Attention : Compétence exigible

def obtenir_details():

nom = "Alice"

age = 30

profession = "Ingénieur"

return (nom, age, profession)

details = obtenir_details()

print(details) # Affiche: ('Alice', 30, 'Ingénieur')

def obtenir_details():

nom = "Alice"

age = 30

profession = "Ingénieur"

return (nom, age, profession)

nom, age, profession = obtenir_details()

print(nom)

print(age)

print(profession) 2. Les ( p )-uplets només

Définition

Un ( p )-uplet nommé est similaire à un ( p )-uplet, mais chaque élément a un nom ou une clé associée. C'est comme un dictionnaire avec ( p ) entrées.

Exemples

- Un couple nommé pour les coordonnées d'un point : {'x': 3, 'y': 5}

- Un triplet nommé pour une date : {'day': 10, 'month': 'April', 'year': 2023}

- Un quadruplet nommé pour des informations personnelles : {'name': 'Alice', 'age': 30, 'city': 'Paris', 'profession': 'Engineer'}

Caractéristiques des ( p )-uplets nommés

Ordonné: Les éléments ont un ordre fixe.

Accès par nom: On accède aux éléments par leur nom.

Immuabilité : Ils ne peuvent pas être modifiés une fois créés.

Types variés: Ils peuvent contenir différents types (int, str, etc.).

Lisibilité: Le code est plus clair avec des noms pour chaque élément.

Usage: Utiles pour des données structurées.

Exemples

- Dictionnaire :

# Création du dictionnaire de traduction

traduction = {

'hello': 'bonjour',

'goodbye': 'au revoir',

'please': "s'il vous plaît",

'thank you': 'merci'

}

print(traduction['hello'])- Notes :

# Création des notes pour Alice en NSI

notes_nsi_alice = {

"DS1": 85,

"DS2": 87,

"DM": 90

}

# Création du dictionnaire pour Alice

alice = {

"Nom": "Alice",

"Age": 16,

"NSI": notes_nsi_alice

}

# Accès à la note de Alice pour le DS1 en NSI

age = alice['Age']

note_ds1_nsi = alice["NSI"]["DS1"]

print(f"Alice a {age} ans.")

print(f"La note d'Alice pour le DS1 en NSI est : {note_ds1_nsi}/100.")Exercices avancés sur les ( p )-uplets et ( p )-uplets nommés

Exercice 1 : Conversion

liste_dicts =[{ "nom": "Alice", "âge": 30 }, { "nom": "Bob", "âge": 25 }]

Convertissez cette liste de dictionnaires en une liste de tuples.

liste_dicts = [{ "nom": "Alice", "âge": 30 }, { "nom": "Bob", "âge": 25 }]

liste_tuples = [(d["nom"], d["âge"]) for d in liste_dicts]

print(liste_tuples)

Exercice 2 : Recherche avancée

produits = [("Ordinateur", "Un appareil pour le traitement de l'information"), ("Voiture", "Un moyen de transport terrestre"), ("Avion", "Un moyen de transport aérien")]

Écrivez une fonction qui recherche le mot "transport" et renvoie les noms des produits correspondants.

produits = [("Ordinateur", "Un appareil pour le traitement de l'information"),

("Voiture", "Un moyen de transport terrestre"),

("Avion", "Un moyen de transport aérien")]

resultats = [p[0] for p in produits if "transport" in p[1]]

print(resultats)Exercice 3 : Fusion

Noms = ["Alice", "Bob", "Charlie"], Notes = [85, 90, 88]

Fusionnez ces deux listes pour obtenir une liste de tuples.

noms = ["Alice", "Bob", "Charlie"]

notes = [85, 90, 88]

fusion = [(noms[i], notes[i]) for i in range(len(noms))]

print(fusion)Exercice 4 : Dictionnaires de tuples

étudiants = {"Alice": (85, 88, 90), "Bob": (80, 78, 92), "Charlie": (78, 77, 85)}

Calculez la moyenne de chaque étudiant et stockez-la dans un nouveau dictionnaire.

étudiants = {"Alice": (85, 88, 90), "Bob": (80, 78, 92), "Charlie": (78, 77, 85)}

moyennes = {nom: sum(notes)/len(notes) for nom, notes in étudiants.items()}

print(moyennes)2.2 - Tableau

Représentation des données : types construits

Tableau indexé, tableau donné en compréhension

Capacités attendues :

- Lire et modifier les éléments d’un tableau grâce à leurs index.

- Construire un tableau par compréhension.

- Utiliser des tableaux de tableaux pour représenter des matrices : notation a[i][j].

- Itérer sur les éléments d’un tableau.

Commentaires :

- Seuls les tableaux dont les éléments sont du même type sont présentés.

- Aucune connaissance des tranches (slices) n’est exigible.

- L’aspect dynamique des tableaux de Python n’est pas évoqué.

- Python identifie listes et tableaux.

- Il n’est pas fait référence aux tableaux de la bibliothèque NumPy.

En Python, les tableaux sont indexés, ce qui signifie que chaque élément a un index numérique commençant à 0. Pour lire un élément, On utilise l'index entre crochets :

mon_tableau = [10, 20, 30, 40]

print(mon_tableau)

print(mon_tableau[0])

print(mon_tableau[1])

print(mon_tableau[-1])

print(mon_tableau[-3])

print(type(mon_tableau))[10, 20, 30, 40] 10 20 40 20 <class 'list'>

Pour modifier un élément, utilisez également l'index :

mon_tableau = [10, 20, 30, 40]

print(mon_tableau)

mon_tableau[2] = 35

print(mon_tableau) [10, 20, 30, 40] [10, 20, 35, 40]

Pour connaître le nombre éléments d’une liste, on dispose de la fonction len().

mon_tableau = [10, 20, 30, 40]

print(mon_tableau)

print(len(mon_tableau))[10, 20, 30, 40] 4

Il est possible de ne sélectionner qu’une partie du tableau.

mon_tableau = [10, 20, 30, 40]

print(mon_tableau[1:3])

print(mon_tableau[1:])

print(mon_tableau[:3])[20, 30] [20, 30, 40] [10, 20, 30] 20

Il est possible d’ajouter des éléments à la fin d’une liste avec la fonction append().

mon_tableau = [10, 20, 30, 40]

mon_tableau.append(50)

print(mon_tableau)[10, 20, 30, 40, 50]

Il est possible de supprimer des éléments d’une liste avec la fonction pop().

mon_tableau = [10, 20, 30, 40]

mon_tableau.pop(1)

print(mon_tableau)[10, 30, 40]

mon_tableau = [10, 20, 30, 40]

mon_tableau.pop()

print(mon_tableau)[10, 20, 30]

Tableau Donné en Compréhension

Vous pouvez construire des tableaux en utilisant la "compréhension de liste", qui est une manière concise de créer des listes :

list(range(0,50,4))puissances = [2 ** n for n in range(32)]

print(puissances)[1, 2, 4, 8, 16, 32, 64, 128, 256, 512, 1024, 2048, 4096, 8192, 16384, 32768, 65536, 131072, 262144, 524288, 1048576, 2097152, 4194304, 8388608, 16777216, 33554432, 67108864, 134217728, 268435456, 536870912, 1073741824, 2147483648]

dix_zeros = [0]*10

print(dix_zeros)[0, 0, 0, 0, 0, 0, 0, 0, 0, 0]

Utilisation de Tableaux de Tableaux

Pour représenter une matrice, vous pouvez utiliser un tableau de tableaux :

matrice = [[1, 2, 3],

[4, 5, 6],

[7, 8, 9]]

print(matrice)

print(matrice[0][0])

print(matrice[1][2])

print(type(mon_tableau))

print("Nombre de lignes dans la matrice :", len(matrice))

print("Taille de la matrice (lignes x colonnes) :", len(matrice), "x", len(matrice[0]))

# Modifier un élément de la matrice

matrice[1][1] = 100

print(matrice)[[1, 2, 3], [4, 5, 6], [7, 8, 9]] 1 6 <class 'list'> Nombre de lignes dans la matrice : 3 Taille de la matrice (lignes x colonnes) : 3 x 3 [[1, 2, 3], [4, 100, 6], [7, 8, 9]]

matrice_de_zeros = [[0 for _ in range(3)] for _ in range(3)]

print(matrice_de_zeros)[[0, 0, 0], [0, 0, 0], [0, 0, 0]]

matrice_multiplication = [[i * j for j in range(11)] for i in range(11)]

print(matrice_multiplication)[[0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0], [0, 1, 2, 3, 4, 5, 6, 7, 8, 9, 10], [0, 2, 4, 6, 8, 10, 12, 14, 16, 18, 20], [0, 3, 6, 9, 12, 15, 18, 21, 24, 27, 30], [0, 4, 8, 12, 16, 20, 24, 28, 32, 36, 40], [0, 5, 10, 15, 20, 25, 30, 35, 40, 45, 50], [0, 6, 12, 18, 24, 30, 36, 42, 48, 54, 60], [0, 7, 14, 21, 28, 35, 42, 49, 56, 63, 70], [0, 8, 16, 24, 32, 40, 48, 56, 64, 72, 80], [0, 9, 18, 27, 36, 45, 54, 63, 72, 81, 90], [0, 10, 20, 30, 40, 50, 60, 70, 80, 90, 100]]

Itérer sur les Éléments d'un Tableau

Utilisez une boucle for pour parcourir tous les éléments d'un tableau :

mon_tableau = [10, 20, 30, 40]

for élément in mon_tableau:

print(élément)10 20 30 40

Ou avec index :

mon_tableau = [10, 20, 30, 40]

for i in range(len(mon_tableau)):

print(mon_tableau[i])10 20 30 40

matrice = [[1, 2, 3],

[4, 5, 6],

[7, 8, 9]]

for i in range(3):

for j in range(3):

print(matrice[i][j])

print()1 2 3 4 5 6 7 8 9

matrice_multiplication = [[i * j for j in range(11)] for i in range(11)]

# Afficher la matrice

for ligne in matrice_multiplication:

print(ligne)[0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0] [0, 1, 2, 3, 4, 5, 6, 7, 8, 9, 10] [0, 2, 4, 6, 8, 10, 12, 14, 16, 18, 20] [0, 3, 6, 9, 12, 15, 18, 21, 24, 27, 30] [0, 4, 8, 12, 16, 20, 24, 28, 32, 36, 40] [0, 5, 10, 15, 20, 25, 30, 35, 40, 45, 50] [0, 6, 12, 18, 24, 30, 36, 42, 48, 54, 60] [0, 7, 14, 21, 28, 35, 42, 49, 56, 63, 70] [0, 8, 16, 24, 32, 40, 48, 56, 64, 72, 80] [0, 9, 18, 27, 36, 45, 54, 63, 72, 81, 90] [0, 10, 20, 30, 40, 50, 60, 70, 80, 90, 100]

2.3 - Dictionnaire

Structures de données

Dictionnaires par clés et valeurs

Capacités attendus :

Construire une entrée de dictionnaire.

Itérer sur les éléments d’un dictionnaire.

Commentaires :

Il est possible de présenter les données EXIF d’une image sous la forme d’un enregistrement.

En Python, les p-uplets nommés sont implémentés par des dictionnaires.

Utiliser les méthodes keys(),values () et items ().

1) Dictionnaires

Un dictionnaire est une structure de données qui stocke des paires clé-valeur.

Chaque clé est unique et chaque clé est associée à une valeur.

Voici comment vous pouvez créer un dictionnaire en Python :

mon_dictionnaire = {

"nom": "Alice",

"age": 30,

"email": "alice@email.com"

}

print(mon_dictionnaire){'nom': 'Alice', 'age': 30, 'email': 'alice@email.com'}

un_autre_dictionnaire = dict(nom='Bob', age=40, email='bob@email.com')

print(un_autre_dictionnaire){'nom': 'Bob', 'age': 40, 'email': 'bob@email.com'}

Pour accéder aux valeurs en utilisant leurs clés correspondantes :

print(mon_dictionnaire["nom"])

print(mon_dictionnaire["age"]) Alice 30

Pour modifier les valeurs associées aux clés :

mon_dictionnaire["age"] = 31

print(mon_dictionnaire["age"]) 31

Pour ajouter de nouvelles paires clé-valeur au dictionnaire :

mon_dictionnaire["adresse"] = "123 rue du Paradis"

print(mon_dictionnaire){'nom': 'Alice', 'age': 31, 'email': 'alice@email.com', 'adresse': '123 rue du Paradis'}

Pour supprimer une paire clé-valeur, utilisez le mot-clé del :

del mon_dictionnaire["adresse"]

print(mon_dictionnaire){'nom': 'Alice', 'age': 31, 'email': 'alice@email.com'}

Pour afficher la taille d'un dictionnaire :

print(len(mon_dictionnaire))3

Itérer sur les clés

for cle in mon_dictionnaire:

print(cle)nom age email

autre méthode :

cles = mon_dictionnaire.keys()

print(cles)

# Pour convertir en liste

liste_cles = list(cles)

print(liste_cles) dict_keys(['nom', 'age', 'email']) ['nom', 'age', 'email']

Itérer sur les valeurs

for valeur in mon_dictionnaire.values():

print(valeur)Alice 31 alice@email.com

autre méthode :

valeurs = mon_dictionnaire.values()

print(valeurs)

# Pour convertir en liste

liste_valeurs = list(valeurs)

print(liste_valeurs) dict_values(['Alice', 31, 'alice@email.com']) ['Alice', 31, 'alice@email.com']

Itérer sur les clés et les valeurs

for cle, valeur in mon_dictionnaire.items():

print(f"{cle} : {valeur}")nom : Alice age : 30 email : alice@email.com

Pour rechercher une valeur dans un dictionnaire en Python

"Alice" in mon_dictionnaire.values()valeur_recherchée = "Alice"

for valeur in mon_dictionnaire.values():

if valeur == valeur_recherchée:

print(f"La valeur '{valeur_recherchée}' a été trouvée dans le dictionnaire.")

breakLa valeur 'Alice' a été trouvée dans le dictionnaire.

autre méthode :valeur_recherchée = "Alice"

for cle, valeur in mon_dictionnaire.items():

if valeur == valeur_recherchée:

print(f"La valeur '{valeur_recherchée}' a été trouvée dans le dictionnaire avec la clé '{cle}'.")

break

La valeur 'Alice' a été trouvée dans le dictionnaire avec la clé 'nom'.

2) Index

L'index est un autre concept en programmation, généralement associé aux tableaux ou aux listes.

Une liste est une collection ordonnée d'éléments, qui peut contenir des données de types différents.

Contrairement aux dictionnaires, les éléments d'un tableau sont accessibles par leur position, ou index, qui commence généralement par 0.

ma_liste = ['Alice', 31, 'alice@email.com', 'adresse']

print(ma_liste[0])

print(ma_liste[1])

print(ma_liste[-1])

print(ma_liste[-2])

print(ma_liste[1:]) # Afficher la liste à partir de l'indice 1

print(ma_liste[1:3]) # Afficher la liste à partir de l'indice 1 à 2 !!!

print(ma_liste[:-1]) # Afficher la liste sauf le dernierAlice 31 adresse alice@email.com [31, 'alice@email.com', 'adresse'] [31, 'alice@email.com'] ['Alice', 31, 'alice@email.com']

Pour changer une valeur dans la liste, assignez une nouvelle valeur à l'index correspondant.

ma_liste[0] = 10

print(ma_liste)[10, 31, 'alice@email.com', 'adresse']

Pour afficher la taille d'une liste :

print(len(mon_liste))Pour rechercher une valeur dans une liste en Python

'alice@email.com' in ma_listeautre méthode :

valeur_recherchée = 'alice@email.com'

for i, valeur in enumerate(ma_liste):

if valeur == valeur_recherchée:

print(f"La valeur {valeur_recherchée} est trouvée à l'indice {i}.")

breakLa valeur alice@email.com est trouvée à l'indice 2.

3) Différence entre clés et index

La principale différence entre les clés d'un dictionnaire et les index d'une liste est que les clés sont généralement des chaînes de caractères qui représentent le sens sémantique des valeurs, tandis que les index sont des entiers qui représentent la position des valeurs dans la liste.

4) P-uplets nommés

En Python, les p-uplets nommés peuvent être implémentés par des dictionnaires ou par collections.namedtuple.

personnes = {

'Alice': {'age': 30, 'email': 'alice@email.com'},

'Bob': {'age': 40, 'email': 'bob@email.com'},

'Charlie': {'age': 50, 'email': 'charlie@email.com'}

}

print(personnes['Alice'])

print(personnes['Alice']['age']){'age': 30, 'email': 'alice@email.com'}

30

from collections import namedtuple

# Définition du p-uplet nommé

Personne = namedtuple('Personne', ['nom', 'age', 'email'])

# Création d'une instance du p-uplet nommé

alice = Personne(nom='Alice', age=30, email='alice@email.com')

bob = Personne(nom='Bob', age=40, email='bob@email.com')

charlie = Personne(nom='Charlie', age=50, email='charlie@email.com')

print(alice)

print(alice.nom)

print(alice.age)Personne(nom='Alice', age=30, email='alice@email.com') Alice 30

Les données EXIF d'une image

Les données EXIF (Exchangeable Image File Format) d'une image peuvent être représentées sous forme de dictionnaire.

Par exemple, pour lire les données EXIF d'une image, on utilise la bibliothèque PIL.

Télécharger l'image ci-dessus est collée importe là dans ce fichier basthon

from PIL import Image

image = Image.open("Pieds_du_femme_dans_le_metro.jpg")

exif_data = image._getexif()

print(exif_data){34853: {0: b'\x02\x02\x00\x00', 1: 'N', 2: (41.0, 24.0, 9.66), 3: 'E', 4: (2.0, 9.0, 9.9), 18: 'WGS-84'}, 296: 2, 34665: 202, 271: 'Sony', 272: 'G8441', 305: '47.1.A.16.20_0_a600', 274: 1, 306: '2018:10:25 09:07:03', 282: 72.0, 283: 72.0, 36864: b'0231', 37121: b'\x01\x02\x03\x00', 37377: 5.64, 36867: '2018:10:25 09:07:03', 36868: '2018:10:25 09:07:03', 37380: 0.0, 40960: b'0100', 37383: 5, 37384: 0, 37385: 16, 37386: 4.4, 40961: 1, 40962: 1024, 41988: 1.0, 41990: 0, 41996: 0, 37520: '991195', 37521: '991195', 37522: '991195', 40963: 576, 33434: 0.02, 33437: 2.0, 41985: 0, 34855: 500, 41986: 0, 41987: 0}

for cle, valeur in exif_data.items():

print(f"{cle} : {valeur}")34853 : {0: b'\x02\x02\x00\x00', 1: 'N', 2: (41.0, 24.0, 9.66), 3: 'E', 4: (2.0, 9.0, 9.9), 18: 'WGS-84'}

296 : 2

34665 : 202

271 : Sony

272 : G8441

305 : 47.1.A.16.20_0_a600

274 : 1

306 : 2018:10:25 09:07:03

282 : 72.0

283 : 72.0

36864 : b'0231'

37121 : b'\x01\x02\x03\x00'

37377 : 5.64

36867 : 2018:10:25 09:07:03

36868 : 2018:10:25 09:07:03

37380 : 0.0

40960 : b'0100'

37383 : 5

37384 : 0

37385 : 16

37386 : 4.4

40961 : 1

40962 : 1024

41988 : 1.0

41990 : 0

41996 : 0

37520 : 991195

37521 : 991195

37522 : 991195

40963 : 576

33434 : 0.02

33437 : 2.0

41985 : 0

34855 : 500

41986 : 0

41987 : 0

exif_data[34853]exif_data[34853][1],exif_data[34853][2],exif_data[34853][3],exif_data[34853][4]3.1 - CSV Indexation

Traitement de données en tables

Indexation de tables

Capacités attendus :

Importer une table depuis un fichier texte tabulé ou un fichier CSV.

Commentaires :

Est utilisé un tableau doublement indexé ou un tableau de p-uplets qui partagent les mêmes descripteurs.

Données et txt

Voici un exemple de programmes Python qui prend en entrée des données, les sauvegarde dans un fichier txt, puis les modifie.

Maintenant le txt peut être créé directement par un logiciel comme Bloc-notes.

def sauvegarde_texte(file, donnees):

with open(file, 'w') as fichier:

for ligne in donnees:

fichier.write(','.join(ligne) + '\n')

print(f"Données sauvegardées dans {file} !")

def import_texte(file):

donnees = []

with open(file, 'r') as fichier:

for ligne in fichier:

donnees.append(ligne.strip().split(','))

return donnees

donnees = [

['nom', 'age', 'taille'],

['Alice', '30', '1.65'],

['Bob', '25', '1.75'],

['Charlie', '28', '1.80']

]

sauvegarde_texte('donnees.txt', donnees)

print(import_texte('donnees.txt'))Données sauvegardées dans donnees.txt ! [['nom', 'age', 'taille'], ['Alice', '30', '1.65'], ['Bob', '25', '1.75'], ['Charlie', '28', '1.80']]

print(donnees)

donnees[2][0] = "Bob L'éponge"

print(donnees)

sauvegarde_texte('donnees.txt',donnees)

print(import_texte('donnees.txt'))[['nom', 'age', 'taille'], ['Alice', '30', '1.65'], ['Bob', '25', '1.75'], ['Charlie', '28', '1.80']] [['nom', 'age', 'taille'], ['Alice', '30', '1.65'], ["Bob L'éponge", '25', '1.75'], ['Charlie', '28', '1.80']] Données sauvegardées dans donnees.txt ! [['nom', 'age', 'taille'], ['Alice', '30', '1.65'], ["Bob L'éponge", '25', '1.75'], ['Charlie', '28', '1.80']]

import os

def listing():

# Spécifiez le chemin du répertoire que vous souhaitez lister.

# Par exemple, pour le répertoire courant, utilisez '.'.

chemin_repertoire = '.'

# Obtenir la liste des fichiers

fichiers = os.listdir(chemin_repertoire)

# Afficher la liste des fichiers

for fichier in fichiers:

print(fichier)

def effacer(file):

# Spécifiez le chemin du fichier que vous souhaitez effacer avec son nom et extension

chemin_fichier = file

# Vérifiez si le fichier existe avant de le supprimer

if os.path.exists(chemin_fichier):

os.remove(chemin_fichier)

print(f"Le fichier {chemin_fichier} a été effacé.")

else:

print(f"Le fichier {chemin_fichier} n'existe pas.")

listing()

effacer('donnees.txt')donnees.txt Le fichier donnees.txt a été effacé.

Problème d'encodage

Si vous rencontrez des problèmes de caractères lors de la lecture d'un fichier, il est probable que vous soyez confronté à des questions d'encodage. L'encodage le plus couramment utilisé aujourd'hui est UTF-8, mais il existe de nombreux autres encodages, tels que ISO-8859-1, Windows-1252, etc.

Spécifier l'encodage lors de l'ouverture du fichier :

En Python, vous pouvez spécifier l'encodage lors de l'ouverture d'un fichier avec l'argument encoding. Par exemple, pour ouvrir un fichier en UTF-8 :

with open(file, 'r', encoding='utf-8') as fichier:

contenu = fichier.read()

print(contenu)Donnees et csv

Voici un exemple de programmes Python qui prend en entrée des données, les sauvegarde dans un fichier csv, puis les modifie.

Maintenant le csv peut être créé directement par un logiciel comme Excel.

import csv

def sauvegarde_csv(file, donnees):

with open(file, mode='w', newline='') as fichier:

# Vérifier si 'donnees' contient des dictionnaires ou des listes

if isinstance(donnees[0], dict):

# Si les données sont des dictionnaires, extraire les en-têtes des clés du premier élément

fieldnames = donnees[0].keys()

writer_csv = csv.DictWriter(fichier, fieldnames=fieldnames)

writer_csv.writeheader()

writer_csv.writerows(donnees)

else:

# Si les données sont des listes, le premier élément contient les en-têtes

writer_csv = csv.writer(fichier)

writer_csv.writerows(donnees)

print(f"Données sauvegardées dans {file} !")

def import_csv(file):

donnees = []

with open(file, 'r') as fichier:

lecteur = csv.DictReader(fichier)

for ligne in lecteur:

donnees.append(dict(ligne))

return donnees

donnees = [

['nom', 'age', 'taille'],

['Alice', '30', '1.65'],

['Bob', '25', '1.75'],

['Charlie', '28', '1.80']

]

sauvegarde_csv('donnees.csv',donnees)

print()

donnees= import_csv('donnees.csv')

print(donnees)Données sauvegardées dans donnees.csv !

[{'nom': 'Alice', 'age': '30', 'taille': '1.65'}, {'nom': 'Bob', 'age': '25', 'taille': '1.75'}, {'nom': 'Charlie', 'age': '28', 'taille': '1.80'}]

print(donnees)

donnees[1]['nom'] = "Bob L'éponge"

print(donnees)

sauvegarde_csv('donnees.csv',donnees)[{'nom': 'Alice', 'age': '30', 'taille': '1.65'}, {'nom': 'Bob', 'age': '25', 'taille': '1.75'}, {'nom': 'Charlie', 'age': '28', 'taille': '1.80'}]

[{'nom': 'Alice', 'age': '30', 'taille': '1.65'}, {'nom': "Bob L'éponge", 'age': '25', 'taille': '1.75'}, {'nom': 'Charlie', 'age': '28', 'taille': '1.80'}]

Données sauvegardées dans donnees.csv !

listing()

effacer('donnees.csv')donnees.csv Le fichier donnees.csv a été effacé.

Tableau de p-uplets qui partagent les mêmes descripteurs

Le tableau de données est un peu différents. Mais sinon le reste est identique

donnees = [

('nom', 'age', 'taille'),

('Alice', '30', '1.65'),

('Bob', '25', '1.75'),

('Charlie', '28', '1.80')

]sauvegarde_csv('donnees.csv',donnees)

print()

print(import_csv('donnees.csv'))Données sauvegardées dans donnees.csv !

[{'nom': 'Alice', 'age': '30', 'taille': '1.65'}, {'nom': 'Bob', 'age': '25', 'taille': '1.75'}, {'nom': 'Charlie', 'age': '28', 'taille': '1.80'}]

sauvegarde_texte('donnees.txt', donnees)

print()

print(import_texte('donnees.txt'))Données sauvegardées dans donnees.txt ! [['nom', 'age', 'taille'], ['Alice', '30', '1.65'], ['Bob', '25', '1.75'], ['Charlie', '28', '1.80']]

listing()

effacer('donnees.csv')

effacer('donnees.txt')donnees.csv donnees.txt Le fichier donnees.csv a été effacé. Le fichier donnees.txt a été effacé.

Remarque Perso :

Un tableau doublement indexé ou un tableau de p-uplets qui partagent les mêmes descripteurs s'est bien, mais utiliser des dataframes ou du SQL s'est mieux !

3.2 - CSV Recherche

Traitement de données en tables

Recherche dans une table

Capacités attendus :

Rechercher les lignes d’une table vérifiant des critères exprimés en logique propositionnelle.

Commentaires :

La recherche de doublons, les tests de cohérence d’une table sont présentés.

etudiants = [

{"nom": "Alice", "age": 22, "matière": "Informatique"},

{"nom": "Bob", "age": 19, "matière": "Mathématiques"},

{"nom": "Charlie", "age": 23, "matière": "Informatique"},

{"nom": "Diana", "age": 20, "matière": "Biologie"},

{"nom": "Eva", "age": 21, "matière": "Chimie"},

{"nom": "Frank", "age": 24, "matière": "Mathématiques"},

{"nom": "Grace", "age": 18, "matière": "Littérature"},

{"nom": "Hugo", "age": 22, "matière": "Philosophie"},

{"nom": "Iris", "age": 19, "matière": "Arts"},

{"nom": "Jack", "age": 21, "matière": "Mathématiques"},

{"nom": "Kathy", "age": 21, "matière": "Chimie"},

{"nom": "Liam", "age": 2, "matière": "Géographie"},

{"nom": "Mona", "age": 23, "matière": "Musique"},

{"nom": "Eva", "age": 18, "matière": "Droit"},

{"nom": "Olivia", "age": 20, "matière": "Médecine"},

# ... et ainsi de suite

]Rechercher les lignes d’une table vérifiant des critères exprimés en logique propositionnelle

Pour trouver tous les étudiants majeurs en "Informatique" âgés de plus de 20 ans :

resultats = [e for e in etudiants if e["matière"] == "Mathématiques" and e["age"] > 20]

print(resultats)[{'nom': 'Frank', 'age': 24, 'matière': 'Mathématiques'}, {'nom': 'Jack', 'age': 21, 'matière': 'Mathématiques'}]

Recherche de doublons

noms_vus = []

doublons = []

for e in etudiants:

if e["nom"] in noms_vus:

if e["nom"] not in doublons:

doublons.append(e["nom"])

else:

noms_vus.append(e["nom"])

print("Doublons trouvés:", doublons)Doublons trouvés: ['Eva']

Tests de cohérence d’un tableau

Il est essentiel de s'assurer que les données du tableau sont cohérentes.

incoherences = [e for e in etudiants if e["age"] < 5]

if incoherences:

print("Incohérences trouvées:", incoherences)

else:

print("Toutes les données sont cohérentes.")Incohérences trouvées: [{'nom': 'Liam', 'age': 2, 'matière': 'Géographie'}]

3.3 - CSV Tri

Traitement de données en tables

Tri d’une table

Capacités attendus :

Trier une table suivant une colonne.